Что такое криптоконтейнер в банк клиент

Обновлено: 19.04.2024

Криптоконтейнер — это один из способов защиты пользовательских данных от взлома или кражи. В большинстве случаев это логический диск с той же файловой структурой, что и операционная система. Здесь можно хранить файлы любого формата и размера. Если данные, сохраненные таким образом, необходимо скрыть, криптоконтейнер должен быть размонтирован. Для повторного отображения файлов необходимо ввести ранее созданный ключ или пароль. Наиболее известными программами, позволяющими создавать криптоконтейнеры, являются PGPDisk, DriveCrypt и другие.

Преимущества использования криптоконтейнеров

Можно даже организовать криптоконтейнер «с двойным дном», первый ключ которого можно свободно передать противнику, и он, найдя на диске какие-то данные, успокоится, а действительно важные данные оставит нетронутыми до следующего предъявления пароля!

Этот тип хранения секретной информации имеет ряд неоспоримых преимуществ. Во-первых, если криптоконтейнер размонтирован, посторонний человек даже не узнает о его существовании. Таким образом, зашифрованные в нем данные будут надежно защищены от посторонних глаз.

Во-вторых, обойти ключ для расшифровки информации невозможно. Создание специальных инструментов, способных взломать зашифрованный диск, стоит дорого. Их эффективность весьма сомнительна. Единственный способ украсть информацию с такого диска — перехватить пароль, который вы набираете на клавиатуре для доступа к зашифрованным данным. В этом случае воспользуйтесь услугой защиты клавиатуры, предлагаемой некоторыми антивирусными программами (например, Антивирусом Касперского).

Однако использование этого типа шифрования сопряжено с рядом проблем: Во-первых, если пользователь забывает ключ доступа, альтернативных способов получить доступ к данным снова не существует. А если зашифрованный файл поврежден, восстановить его также невозможно. Единственное, что можно сделать в таком случае, — это сделать резервную копию в другом месте.

Вторая сложность заключается в том, что скорость записи файлов на криптоконтейнер гораздо ниже, чем на обычный жесткий диск. Поскольку вы ничего не можете сделать, чтобы изменить это, мы советуем вам проявить терпение во время этой операции. И самое главное, не начинайте копировать файлы, если у вас недостаточно времени для этого.

Создание криптоконтейнера сегодня считается одним из самых надежных методов защиты информации. Это имеет множество преимуществ, например, невозможность доступа других лиц к зашифрованным данным. Однако использование такого накопителя сопряжено с некоторыми трудностями. Однако если вы заранее предусмотрите все возможные трудности, работа с криптоконтейнером не будет для вас обременительной.

Криптоконтейнер (от английского Crypt — шифровать)— это один из способов защитить данные пользователя от взлома или похищения. Он представляет собой логический диск, файловая структура которого в большинстве случаев совпадает со структурой операционной системы. В открытом виде сюда можно записывать файлы любого формата и размера. Если сохранённые таким образом данные нужно скрыть, нужно размонтировать криптоконтейнер. Чтобы увидеть файлы снова, нужно ввести заранее созданный ключ или пароль. Наиболее известным программным обеспечением, которое позволяет создавать криптоконтейнеры, являются PGPDisk, DriveCrypt и другие.

Преимущества использования криптоконтейнеров

Существует даже возможность организовать криптоконтейнер с «двойным дном», первый ключ от которого можно свободно выдать противнику и он, найдя какие-то данные внутри диска успокоится и отстанет, а по-настоящему важные данные останутся нетронутыми до ввода другого пароля!

Этот тип хранения секретной информации имеет несколько несомненных преимуществ. Во-первых, если криптоконтейнер размонтирован, посторонний человек даже не будет в курсе его существования. Данные – зашифрованные в нём данные таким образом будут надёжно защищены от любопытных глаз.

Во-вторых, расшифровка информации в обход ключа невозможна. Создание специальных утилит, которые могли бы взломать зашифрованный диск — это дорогостоящее занятие. Причём их эффективность весьма сомнительна. Единственный способ украсть информацию с такого диска — это перехват вводимого вами пароля на клавиатуре с целью обращения к зашифрованным данным. В таком случае, воспользуйтесь предоставленной некоторыми антивирусами (например, антивируса Касперского) услугой защиты ввода с клавиатуры.

Однако использование такого типа шифрования имеет несколько проблем: Во-первых, если вы сами забыли ключ доступа, альтернативных способов вновь открыть доступ к данным у вас не будет. И в случае, если зашифрованный файл неисправен, восстановить его тоже не получится. Единственное, что можно сделать в таком случае, создать резервную копию этой информации в другом месте.

Вторая трудность — скорость записи файлов в криптоконтейнер значительно ниже, чем на обычный жёсткий диск. Поскольку ничего изменить не получится, советуем просто запастись терпением в процессе этой операции. И самое главное, не затевайте копирование файлов, если у вас нет достаточного количества времени на это.

Итоги

Создание криптоконтейнера в настоящее время считается одним из самых надёжных способов зашиты информации. У него есть ряд преимуществ, таких как невозможность доступа к зашифрованным данным другим людям, которым ваше электронное на тот момент доступно. Однако, в работе с таким диском есть несколько сложностей. Но если заранее предусмотреть все возможные трудности, работа с криптоконтейнером не доставит вам неудобств.

Сегодня криптоконтейнеры используются для хранения конфиденциальной информации как на персональных компьютерах пользователей, так и в корпоративной среде компаний и организаций и могут быть созданы при помощи практически любой программы для шифрования. Столь широкое их распространение объясняется, прежде всего, удобством работы с зашифрованными файлами и возможностью реализации «шифрования на лету».

Тем не менее, далеко не все пользователи осознают, насколько уязвимыми становятся файлы в криптоконтейнере после его подключения в качестве логического диска операционной системы и как просто их оттуда украсть. Это и послужило причиной написания данной статьи, в которой на конкретном примере будет показано как можно украсть информацию, размещенную в криптоконтейнере, созданном при помощи практически культовой в рунете (и не только) программа для шифрования TrueCrypt. Однако, то же самое справедливо и для любой другой программы, которая позволяет создавать криптоконтейнеры и не имеет других дополнительных функций для защиты хранящихся в них зашифрованных данных.

Давайте рассмотрим следующий пример. Предположим, есть некая организация ААА, хранящая у себя на сервере (в качестве которого используется обычный ПК) ценную информацию, к которой имеют доступ несколько сотрудников этой организации. Конфиденциальные файлы хранятся в криптоконтейнере, созданном при помощи TrueCrypt. Для того, чтобы допущенные к этой информации сотрудники могли с ней работать в течении всего рабочего дня, криптоконтейнер монтируется в его вначале (например, системным администратором этой организации) и демонтируется в конце. Руководство компании уверено в том, что, так как их конфиденциальные файлы хранятся на криптоконтейнере в зашифрованном виде, они надежно защищены.

Для того, чтобы понять, какая опасность угрожает этой организации, давайте ненадолго представим себя в роли не очень честной конкурирующей фирмы ВВВ, которая желает завладеть конфиденциальной информацией ААА. Реализовать задуманное можно в несколько этапов:

DarkComet имеет множество функций:

— файловый менеджер;

— менеджер открытых окон, запущенных задач, активных процессов;

— управление автозагрузкой и службами;

— удаленное управление реестром;

— установка и удаление программ;

— захват управления удаленной машиной по технологии VNC;

— снятие скриншотов с удаленного экрана;

— перехват звука с микрофона и видео со встроенных или внешних камер и др.

Конечно, все это позволяет использовать DarkComet в качестве отличной шпионской программы и превращает в мощное оружие в руках киберпреступников. Не смотря на то, что создатель DarkComet RAT принял решение закрыть свой проект, его разработку по-прежнему можно свободно скачать в сети.

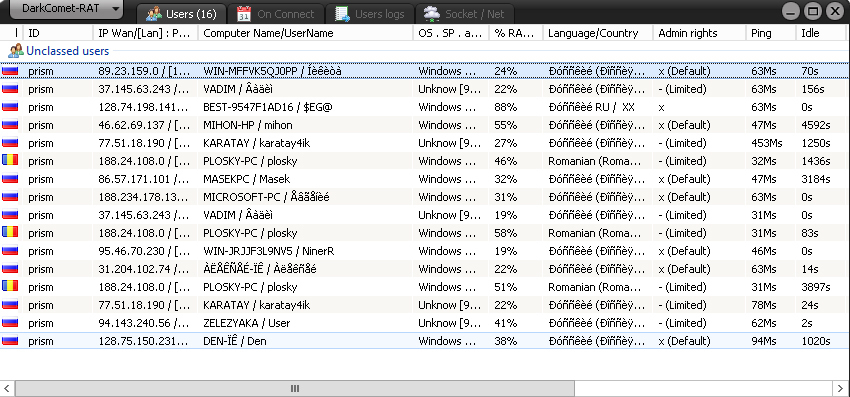

Вот так выглядит главное окно программы:

2. После скачивания и установки программы потребуется завести хостинг, на который будем скачивать файлы с компьютера жертвы.

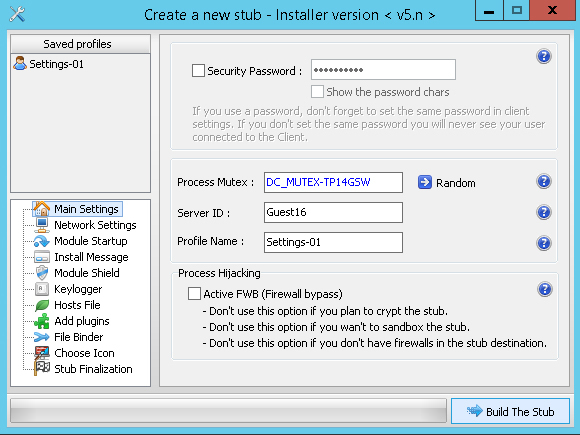

3. При помощи, DarkComet создаем exe-файл (стаб), которым будет инфицирован компьютер жертвы (DarkCometRat > ServerModule > FullEditor). В Network Settings прописываем созданный ранее хост и задаем другие необходимые настройки (подробнее здесь). Или заказываем создание такого файла на бирже (приблизительно 100$).

4. Естественно, исполняемый файл, созданный в DarkComet RAT обнаруживается антивирусами как вредоносное ПО, поэтому, для успешного инфицирования компьютера жертвы, нам нужно его криптовать при помощи криптора (или заказываем за $50-100). С помощью криптора шифруется исходный файл программы, а в его начало записывается код, который при запуске осуществляет дешифрование и запуск основной программы. Шифруя программу, криптор защищает ее от всех наиболее известных антивирусов и методов поиска по сигнатурам.

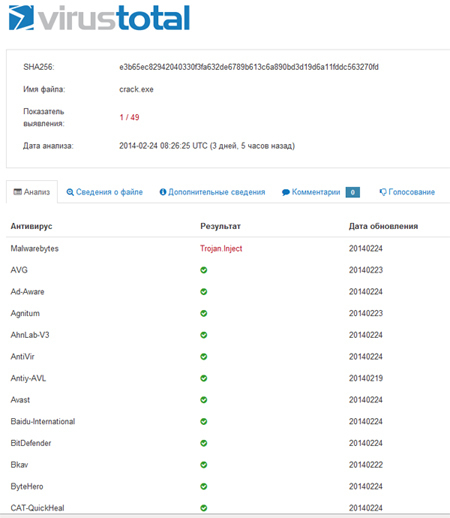

5. Убеждаемся, что антивирусные программы не расценивают криптованный файл как вирус. Проверку можно сделать на VirusTotal, например:

В этой статье мы напрямую не выкладываем криптованный файл, дабы не выдвигались обвинения о распространении вирусов, в частности, со стороны администрации Хабра. Однако, если у кого-то возникнет желание удостовериться в том, что на момент создания exe-файл действительно не расценивался антивирусами как вирус, можем дать ссылку на него и вы убедитесь в этом сами, сравнив хеш-суммы в видео и на файле.

Это лишь один пример. Могут быть использованы любые другие методы социальной инженерии, основанные на особенностях психологии человека.

7. Как только вирус попадает на компьютер жертвы после открытия исполняемого файла, злоумышленник получает полный доступ к атакуемому компьютеру. Как известно, любое приложение, обращающееся к зашифрованному файлу, размещенному на подключенном криптоконтейнере, получает его копию в расшифрованном виде. Не исключением будет и файловый менеджер DarkComet – с его помощью можно скопировать с криптодиска любую информацию.

Все файлы мы получаем в расшифрованном виде, они доступны для прочтения и редактирования. После этого можно использовать их в своих интересах. Кстати, здесь еще один недостаток криптоконтейнеров – их большие размеры в сотни мегабайт, что существенно облегчает задачу киберпреступнику по поиску защищаемых файлов.

На этом все. Конфиденциальная информация скопирована и скомпрометирована, конкурирующая фирма может использовать ее в своих корыстных целях, а атакованная организация даже не подозревает о хищении данных.

Более наглядно процесс кражи информации с криптоконтейнера TrueCrypt продемонстрирован на этом видео:

Вывод

Криптоконтейнер обеспечивает надежную защиту информации лишь тогда, когда он отключен (демонтирован); на момент подключения (монтирования) конфиденциальная информация с него может быть украдена и злоумышленник получит ее в расшифрованном виде. Поэтому, если для хранения ценных данных все-таки используется криптоконтейнер, подключать его следует на минимальные промежутки времени и отключать сразу после завершения работы.

CyberSafe

В CyberSafe Files Encryption для усиления безопасности мы добавили Систему доверенных приложений, подробно о которой написано в этой статье. Суть заключается в том, что для папки, в которой хранятся зашифрованные файлы, при помощи CyberSafe дополнительно назначается перечень доверенных программ, которые смогут получить доступ к этим файлам. Соответственно, всем остальным приложениям в доступе будет отказано. Таким образом, если к зашифрованному файлу обратится файловый менеджер DarkComet RAT, другое средство удаленного администрирования или любая другая программа, не вошедшая в группу доверенных, они не смогут получить доступ к защищенным файлам.

В том случае, если CyberSafe используется для шифрования сетевых папок, файлы на сервере всегда хранятся в зашифрованном виде и на стороне сервера никогда не расшифровываются — их расшифровывание осуществляется исключительно на стороне пользователя.

Интро. Вкратце о криптодисках

По сути криптодиск – это обычный файл, за исключением того, что в нем хранится зашифрованная информация, доступ к которой можно получить только зная к нему пароль. Подключенный при помощи программы для шифрования криптодиск распознается операционной системой как дополнительный локальный диск. На него можно сохранять или копировать любую информацию, а также работать с файлами на этом диске из любого приложения. При работе с файлами их шифрование/дешифрование происходит “на лету”, прозрачно для пользователя, что, без сомнения, очень удобно. Криптодиск – это своего рода цифровой сейф на нашем компьютере для хранения конфиденциальной информации. Однако есть у такого диска и своя «ахиллесова пята», или даже несколько.

Недостатки криптодисков

1. Возможность удаления третьими лицами

Без применения дополнительных мер, файл криптодиска может увидеть, скопировать и даже удалить любой пользователь, имеющий доступ к вашему компьютеру. И если копирование не даст злоумышленнику или просто любопытному абсолютно ничего (все, что он получит — это лишь совокупность бессмысленных байтов), то удалением можно серьезно навредить и вы останетесь без всей той информации, которую так защищали.

Выход – резервное копирование файла-криптоконтейнера, либо его сокрытие от глаз посторонних и самой операционной системы (подробнее об этом ниже). А еще лучше, и то, и другое.

2. Доступность по сети

Еще один недостаток — это возможность подключения к любому логическому диску по сети. Даже в том случае, если к диску не установлен общий доступ, способы подключиться к нему все равно существуют, в том случае если этот диск используется в сетевом окружении.

Это же относится и к удаленному подключению к компьютеру при помощи TeamViewer, Radmin, VNC и других подобных программ.

3. Отсутствие скрытности

Криптодиски представляют собой отдельные большие файлы на жестком диске компьютера (от сотен Мб до десятков Гб), которые оставляют не двузначное мнение о том, что эти файлы – криптоконтейнеры. Таким образом, основной принцип защиты – скрытие факта защиты – кардинально рушится.

И если вдруг кто-то действительно заинтересуется вами и информацией на вашем ПК, то на практике никто не станет взламывать криптодиск – намного проще тем или иным способом заполучить ваш пароль к нему.

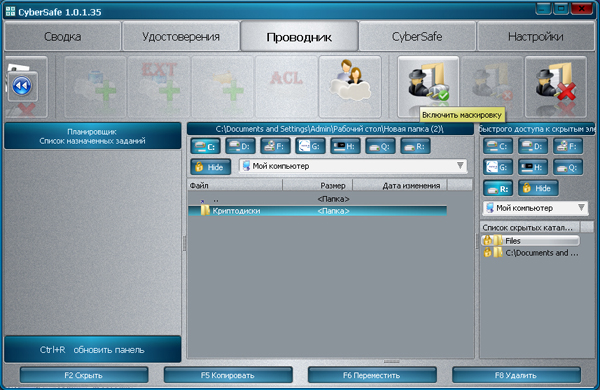

В CyberSafe мы используем маскировку криптодисков, что существенно затрудняет их обнаружение. После применения маскировки криптодиски скрываются от Windows, они не видны по сети либо при помощи программ удаленного доступа к ПК.

Видеоурок. Маскировка криптодисков при помощи CyberSafe Top Secret

4. Уязвимость при подключении

Использование криптодиска подразумевает его подключение (монтирование) для работы с файлами и отключение (демонтирование) после завершения работы. До тех пор, пока криптодиск не подключен, хранящаяся на нем информация недоступна для чтения или изменения.

Однако, при подключении криптодиска все его рабочее пространство становится открытым. К примеру, на криптодиске хранится 1000 файлов, а для работы вам нужен лишь один из них – *.doc. В то время, пока вы работаете с этим файлом, остальные 999 также расшифрованы и уязвимы для злоумышленника, к примеру, при осуществлении удаленной атаки на компьютер. Либо, что более вероятно, вы оставите компьютер с подключенным криптодиском без присмотра – в таком случае любой сможет получить доступ к вашим конфиденциальным данным.

Поэтому, при обращении с крпитодиском нужно быть крайне внимательным, подключать его только на время работы с зашифрованными файлами и отключать сразу же после завершения работы. Иногда даже рекомендуют создавать несколько криптодисков небольших размеров для хранения на них данных разного типа.

В CyberSafe, как альтернативу криптодискам, мы рекомендуем использовать отдельные зашифрованные папки с присвоением им различных грифов секретности – ДСП, Секретно и Сов. Секретно (зависят от алгоритма шифрования и размера ключа). Все файлы в папках не только шифруются, но и скрываются от Windows.

Преимущество перед криптодисками здесь заключается в том, что при работе с одним из файлов, хранящимся в такой папке, все остальные не подвергаются опасности. Работа с файлами осуществляется через проводник CyberSafe в прозрачном режиме – при двойном клике файл будет автоматически открыт и расшифрован, а при закрытии – автоматически зашифрован. Все остальные файлы в папке в это время остаются зашифрованными и скрытыми.

Видеоурок. Использование грифов в CyberSafe Top Secret

На этом все, благодарим за внимание, надеемся, этот материал был вам полезен.

Речь пойдет о файлах primary.key, masks.key и header.key, которые лежат в директории ххххх.000 на флешке. Данные файлы входят в состав криптоконтейнера закрытого ключа электронной подписи криптопровайдера КриптоПро, формат которого нигде не опубликован. Целью данной статьи является чтение контейнера и преобразование закрытого ключа в формат, который может быть прочитан в библиотеке OpenSSL. Долгое время было распространено ошибочное суждение, что достаточно сделать нечто вида (primary_key XOR masks_key) и мы получим закрытый ключ в чистом (raw) виде, однако забегая вперед, можно утверждать, что в КриптоПро было применено более сложное преобразование, в худшем случае состоящее из более чем 2000 (двух тысяч) операций хеширования.

- Читает контейнер не напрямую, а через криптопровайдер, поэтому там, где кроме OpenSSL ничего нет, не работает.

- Если в свойствах ключа не отмечено, что ключ «экспортируемый», то конвертировать его невозможно.

- В демо версии не формирует файл с ключом, эта возможность присутствует только в платной версии.

Содержит 32 байта ключа в формате Asn1. Это только половина ключа, полный ключ получается при делении этого числа по модулю Q на маску. Поле, хранящее модуль Q в библиотеке OpenSSL имеет название order. Маска лежит в файле masks.key:

Содержит 32 байта маски ключа в формате Asn1, зашифрованного на ключе хранения pwd_key. Далее 12 байт «затравочной» информации для генерации ключа хранения pwd_key, если криптоконтейнер защищен паролем, то пароль также участвует в генерации ключа хранения.

Далее контрольная сумма (имитозащита) 4 байта. Контрольной информацией для простоты мы пользоваться не будем, общий контроль будет осуществляться путем генерации открытого ключа и сравнения первых 8 байт полученного ключа с соответствующим полем из файла header.key:

- GostR3410_2001_CryptoPro_A_ParamSet — 1.2.643.2.2.35.1

- GostR3410_2001_CryptoPro_B_ParamSet — 1.2.643.2.2.35.2

- GostR3410_2001_CryptoPro_C_ParamSet — 1.2.643.2.2.35.3

- GostR3410_2001_CryptoPro_XchA_ParamSet — 1.2.643.2.2.36.0

- GostR3410_2001_CryptoPro_XchB_ParamSet — 1.2.643.2.2.36.1

Основную работу выполняют следующие 3 функции:

1. Создаем ключ хранения исходя из 12-ти байтовой «соли» и пароля.

2. Расшифровываем основной ключ на ключе хранения.

3. Делим ключ с маской на маску.

Но так как в библиотеке OpenSLL операция деления по модулю традиционно отсутствует, пользуемся операцией взятия обратного числа и умножением.

Далее сборка исходников описана для Linux версии.

Версию для Windows можно скачать отсюда там же есть сертификаты и закрытый ключ для тестирования, для сборки потребуется бесплатный компилятор Borland C++ 5.5

Компиляция OpenSSL библиотеки

После скачивания и распаковки исходных текстов openssl в целевой директории выполняем команды:

Получаем готовую библиотеку libcrypto.a в текущей директории.

Также потребуются заголовочные файлы из директорий engines/ccgost и include.

Компиляция privkey.c

Формирование файла закрытого ключа private.key

Тестовый закрытый ключ в криптоконтейнере lp-9a0fe.000, сертификат открытого ключа signer.cer и другие файлы для тестирования можно взять отсюда

Автор статьи

Читайте также: