Какая из указанных категорий лиц не является объектом учета информационных банков еип

Обновлено: 26.07.2024

Практически никто еще пару лет назад не обратил внимание на Федеральный закон «О безопасности критической информационной инфраструктуры Российской Федерации» от 26.07.2017 N 187-ФЗ, который вступил в силу 1 января 2018 года и ввел понятия объектов и субъектов критической информационной инфраструктуры (далее КИИ), а также обязанности организаций по обеспечению безопасности объектов КИИ. Поговорим о важных моментах — тем более, что сейчас вышел новый закон с изменениями.

Немного основ

«. субъекты критической информационной инфраструктуры — государственные органы, государственные учреждения, российские юридические лица и (или) индивидуальные предприниматели, которым на праве собственности, аренды или на ином законном основании принадлежат информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления, функционирующие в сфере здравоохранения, науки, транспорта, связи, энергетики, банковской сфере и иных сферах финансового рынка, топливно-энергетического комплекса, в области атомной энергии, оборонной, ракетно-космической, горнодобывающей, металлургической и химической промышленности, российские юридические лица и (или) индивидуальные предприниматели, которые обеспечивают взаимодействие указанных систем или сетей.»

Вас не должны вводить в заблуждение слова государственные органы и государственные учреждения, ведь современные информационные системы — это и системы управления производственными данными, информационные системы управления предприятием (выполняющие плановые, финансовые, налоговые функции), а также сети связи, обеспечивающие работу других объектов КИИ — имеются практически на всех более-менее крупных предприятиях и служат для интеллектуализации производства, помогают прослеживать все бизнес-процессы предприятий, чем экономят деньги организаций.

Организации обязаны обеспечить безопасность объектов критической информационной инфраструктуры.

За нарушение правил эксплуатации средств хранения, обработки или передачи охраняемой компьютерной информации, содержащейся в КИИ, или информационных систем, информационно-телекоммуникационных сетей, автоматизированных систем управления, сетей электросвязи если оно повлекло причинение вреда КИИ установлена уголовная ответственность с лишением свободы на срок до шести лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового.

Многие скажут, что это не для них и никакого вреда их предприятие КИИ не нанесет, но для таких скептиков, уже опубликовали закон с поправками к КоАП РФ.

Документ: Федеральный закон от 26.05.2021 N 141-ФЗ

Что изменится

С 6 июня 2021 года будут наказывать, если:

- не передать в ФСТЭК сведения о присвоении объекту КИИ категории значимости или о том, что присваивать ее не нужно;

- не соблюсти порядок уведомления ФСБ о компьютерных инцидентах, реагирования на них, принятия мер по ликвидации последствий атак в отношении значимых объектов КИИ;

- нарушить правила обмена информацией об инцидентах (в частности, между субъектами КИИ).

В первом случае штраф для организаций составит от 50 тыс. до 100 тыс. руб., в остальных — от 100 тыс. до 500 тыс. руб. Максимальный штраф для должностных лиц по таким нарушениям — 50 тыс. руб.

С 1 сентября будут штрафовать за нарушение требований:

- к созданию и обеспечению работы систем безопасности значимых объектов КИИ;

- обеспечению безопасности этих объектов.

Если нет признаков уголовного деяния, должностные лица заплатят от 10 тыс. до 50 тыс. руб., организации — от 50 тыс. до 100 тыс. руб.

Срок давности привлечения к ответственности за все эти нарушения составит 1 год.

То есть если вы не установили антивирус и вашу сеть взломали или если персональные данные которые вы храните или обрабатываете попали в сеть, то в лучшем случае штраф до 100 тыс. руб., а если вы не сообщили об этом инциденте, то получите штраф до 500 тыс. Конечно же если ваше предприятие относится к объекту КИИ.

С чего начать

Самый первый вопрос, на который необходимо ответить: является ли ваша организация субъектом КИИ. Для этого регулятор ( ФСТЭК России) рекомендует осуществить поиск указанных в тексте закона тринадцати видов деятельности в уставах, ОКВЭД, лицензиях организации. Если ваше предприятие соответствует данному критерию, необходимо приступать к категорированию объектов.

В соответствии с требованиями закона, предприятия и организации должны провести категорирование своих объектов КИИ и уведомить о результатах ФСТЭК России. Рекомендуемый срок — январь 2019 года. Однако в настоящее время многие организации либо еще не начали категорирование своих объектов, либо находятся в самом начале пути.

Без категорирования объектов КИИ невозможно определить необходимые технические и организационные меры защиты. Именно от результатов категорирования зависят дальнейшие объемы работ в области информационной безопасности.

В случае расследований инцидентов ИБ возможна ситуация, когда контролирующие органы установят нарушения в защите объектов КИИ по причине отсутствия категорирования или его занижения. Это может повлечь за собой уголовную ответственность в соответствии с УК РФ (ст. 274.1).

Рекомендация. С целью недопущения негативных последствий, проверьте свое предприятие на предмет соответствия объекту критической информационной инфраструктуры (КИИ).

Настоящие методические рекомендации в соответствии с положениями Федерального закона от 26 июля 2017 г. N 187-ФЗ "О безопасности критической информационной инфраструктуры Российской Федерации" (далее - Федеральный закон N 187-ФЗ) предназначены для субъектов топливно-энергетического комплекса (далее - ТЭК) в сферах электроэнергетики, нефтедобывающей, нефтеперерабатывающей, нефтехимической, газовой, угольной, сланцевой и торфяной промышленности, а также нефтепродуктообеспечения, теплоснабжения и газоснабжения в части категорирования объектов критической информационной инфраструктуры (далее - КИИ).

Настоящие методические рекомендации не распространяются на Министерство энергетики Российской Федерации и иные государственные органы Российской Федерации.

Методические рекомендации направлены на детализацию и стандартизацию процедуры категорирования объектов критической информационной инфраструктуры ТЭК. Предполагается, что в субъектах ТЭК изучены нормативные документы, регламентирующие процедуру категорирования, в связи с чем содержание указанных документов подробно не рассматривается.

Категорирование объекта ТЭК в соответствии с Федеральным законом от 21 июля 2011 г. N 256-ФЗ "О безопасности объектов топливно-энергетического комплекса" не является основанием для не проведения процедуры категорирования в соответствии с Федеральным законом N 187-ФЗ.

Методические рекомендации предназначены для членов комиссий по категорированию, создаваемых субъектами ТЭК, и их работников, на которых возложены функции обеспечения безопасности (информационной безопасности) объектов критической информационной инфраструктуры.

Методические рекомендации разработаны на основании материалов, представленных субъектами ТЭК, и не содержит информацию ограниченного доступа.

ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

В настоящем документе используются термины и соответствующие им определения, введенные действующими нормативными правовыми актами Российской Федерации, а также государственными стандартами и методическими документами.

Автоматизированная система управления - комплекс программных и программно-аппаратных средств, предназначенных для контроля за технологическим и (или) производственным оборудованием (исполнительными устройствами) и производимыми ими процессами, а также для управления такими оборудованием и процессами;

Безопасность критический информационной инфраструктуры - состояние защищенности критической информационной инфраструктуры, обеспечивающее ее устойчивое функционирование при проведении в отношении нее компьютерных атак;

Значимый объект критической информационной инфраструктуры - объект критической информационной инфраструктуры, которому присвоена одна из категорий значимости и который включен в реестр значимых объектов критической информационной инфраструктуры;

Комиссия по категорированию - постоянно действующая комиссия по категорированию объектов критической информационной инфраструктуры субъекта критической информационной инфраструктуры;

Компьютерная атака - целенаправленное воздействие программных и (или) программно-аппаратных средств на объекты критической информационной инфраструктуры, сети электросвязи, используемые для организации взаимодействия таких объектов, в целях нарушения и (или) прекращения их функционирования и (или) создания угрозы безопасности обрабатываемой такими объектами информации;

Критическая информационная инфраструктура - объекты критической информационной инфраструктуры, а также сети электросвязи, используемые для организации взаимодействия таких объектов;

Объекты критической информационной инфраструктуры - информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления субъектов критической информационной инфраструктуры;

Субъекты критической информационной инфраструктуры - государственные органы, государственные учреждения, российские юридические лица и (или) индивидуальные предприниматели, которым на праве собственности, аренды или на ином законном основании принадлежат информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления, функционирующие в сфере здравоохранения, науки, транспорта, связи, энергетики, банковской сфере и иных сферах финансового рынка, топливно-энергетического комплекса, в области атомной энергии, оборонной, ракетно-космической, горнодобывающей, металлургической и химической промышленности, российские юридические лица и (или) индивидуальные предприниматели, которые обеспечивают взаимодействие указанных систем или сетей.

Прежде чем приступить к категорированию объектов КИИ, нужно определиться с основными понятиями, которые разъясняются в Федеральном законе от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации»:

Критическая информационная инфраструктура — объекты критической информационной инфраструктуры, а также сети электросвязи, используемые для организации взаимодействия таких объектов.

Объекты критической информационной инфраструктуры — информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления субъектов критической информационной инфраструктуры.

Субъекты критической информационной инфраструктуры — государственные органы, государственные учреждения, российские юридические лица и (или) индивидуальные предприниматели, которым на праве собственности, аренды или на ином законном основании принадлежат информационные системы (ИС), информационно-телекоммуникационные сети (ИТС), автоматизированные системы управления (АСУ), функционирующие в сфере здравоохранения, науки, транспорта, связи, энергетики, банковской сфере и иных сферах финансового рынка, топливно-энергетического комплекса, в области атомной энергии, оборонной, ракетно-космической, горнодобывающей, металлургической и химической промышленности, российские юридические лица и (или) индивидуальные предприниматели, которые обеспечивают взаимодействие указанных систем или сетей.

Значимый объект критической информационной инфраструктуры — объект критической информационной инфраструктуры, которому присвоена одна из категорий значимости и который включен в реестр значимых объектов критической информационной инфраструктуры.

Компьютерный инцидент — факт нарушения и (или) прекращения функционирования объекта критической информационной инфраструктуры, сети электросвязи, используемой для организации взаимодействия таких объектов, и (или) нарушения безопасности обрабатываемой таким объектом информации, в том числе произошедший в результате компьютерной атаки.

Исходя из этих определений, появляется ясность, что такое КИИ, что является «объектом КИИ», а что «субъектом», и в каких именно отраслях функционируют объекты и субъекты КИИ.

Все ИС, ИТС и АСУ субъекта КИИ — это объекты КИИ.

ИС – совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств.

ИТС – технологическая система, предназначенная для передачи по линиям связи информации, доступ к которой осуществляется с использованием средств вычислительной техники.

АСУ – комплекс программных и программно-аппаратных средств, предназначенных для контроля за технологическим и (или) производственным оборудованием (исполнительными устройствами) и производимыми ими процессами, а также для управления такими оборудованием и процессами.

Какие же объекты КИИ подлежат категорированию? На этот вопрос есть ответ в Постановлении Правительства РФ от 08.02.2018 № 127 «Об утверждении Правил категорирования объектов критической информационной инфраструктуры, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений» (ПП №127). В данном постановлении четко определено:

«Категорированию подлежат объекты критической информационной инфраструктуры, которые обеспечивают управленческие, технологические, производственные, финансово-экономические и (или) иные процессы в рамках выполнения функций (полномочий) или осуществления видов деятельности субъектов критической информационной инфраструктуры».

Прежде чем перейти непосредственно к детальному разбору методики категорирования объектов КИИ (согласно ПП №127) советуем Вам внимательно изучить наши предыдущие статьи по данной теме:

Там вы найдете полный перечень базовых понятий по КИИ, основные НПА в этой сфере и образцы документов, а также описание этапов работ по категорированию КИИ. В этой статье мы не будем повторять материал из наших предыдущих публикаций, а сразу перейдем к разъяснению, как именно работать с Постановлением Правительства РФ от 08.02.2018 № 127.

КАТЕГОРИРОВАНИЕ ОБЪЕКТОВ КИИ: РАБОЧИЙ АЛГОРИТМ

Если вы не специалист в области ИБ и комплаенса (compliance), то просто прочитав ПП №127, вам будет непросто самостоятельно выполнить работы в области категорирования объектов КИИ, поэтому лучше обратиться за консультацией к профессионалам, а также желательно изучить практические рекомендации по этому вопросу.

Первое, что нужно сделать – это составить для себя алгоритм категорирования объектов КИИ:

- Отвечаем на вопрос, является ли наша организация субъектом КИИ (согласно № 187-ФЗ, см. выше, определены конкретные отрасли).

- Определяем все процессы в нашей организации и составляем их полный перечень (процессы могут быть управленческие, технологические, финансово-экономические, производственные и т.д.).

- Выявляем из всех процессов именно критические процессы.

- Выделяем объекты, которые обрабатывают информацию, необходимую для обеспечения выполнения критических процессов и (или) осуществляют управление, контроль или мониторинг критических процессов.

- Смотрим ПП №127 и оцениваем, исходя из перечня показателей критериев значимости и учитывая дополнительные исходные данные, к какой категории относятся объекты КИИ.

- Готовим Акт категорирования объектов КИИ для отправки во ФСТЭК.

Для того чтобы было понятно, как выполнять работы на этапе 5, расскажем подробней про показатели критериев значимости (они есть в таблицах ПП №127).

ПЕРЕЧЕНЬ ПОКАЗАТЕЛЕЙ КРИТЕРИЕВ ЗНАЧИМОСТИ

- Социальная

- Политическая

- Экономическая

- Экологическая

- Значимость для обеспечения обороны страны, безопасности государства и правопорядка.

В таблице ПП №127 детально расписаны эти показатели. Например, по «социальному критерию» идет подразделение на «причинение ущерба жизни и здоровью людей», «прекращение или нарушение функционирования объектов обеспечения жизнедеятельности населения» и т.д. Потенциальный ущерб учитывается по охваченной территории и по количеству пострадавших людей, детальную информацию по всем показателям можно найти в данной таблице. Устанавливаются 3 категории значимости. Самая высокая категория — первая, самая низкая – третья, а также объекту КИИ может быть вообще не присвоена категория (т.е. «без категории»).

Исходя из нормативных документов, организации (субъекты КИИ) будут сами составлять перечень процессов (управленческие, технологические, финансово-экономические, производственные и др. процессы) и сами оценивать их критичность. Таким образом, количество объектов КИИ, которые войдут в перечень, зависит от решения самих организаций.

Важное примечание: может получиться так, что у субъекта КИИ вообще не будет объектов КИИ, подлежащих категорированию (т.е. они будут обозначены, как «без категории»). Однако надо учитывать, что «Перечень объектов КИИ» согласовывается с отраслевым регулятором (например, с Министерством энергетики, Банком России и пр.) и перечень объектов КИИ отправляется во ФСТЭК.

Какие именно исходные данные понадобятся для категорирования объектов КИИ, можно посмотреть здесь: Этап 5. Сбор исходных данных для категорирования объектов КИИ.

КАКАЯ ИНФОРМАЦИЯ ПОНАДОБИТСЯ ДЛЯ ПОДАЧИ ВО ФСТЭК?

- Сведения о субъекте КИИ;

- Сведения об объекте КИИ;

- Сведения о взаимодействии объекта КИИ и сетей электросвязи;

- Сведения о лице, эксплуатирующем объект КИИ;

- Сведения о ИС, ИТС, АСУ;

- Анализ угроз и категории нарушителей;

- Оценка возможных последствий инцидента;

- Акт категорирования объектов КИИ.

КАК ОПРЕДЕЛИТЬСЯ ПО СРОКАМ?

- Максимальный срок категорирования не должен превышать одного года со дня утверждения субъектом КИИ перечня объектов.

- Перечень объектов КИИ надо подать во ФСТЭК в течение 5 дней после утверждения.

- Акт категорирования объектов КИИ подается в течение 10 дней со дня утверждения Акта.

- Пересмотр категории объекта КИИ проводится не реже 1 раз в 5 лет.

ПРАКТИЧЕСКИЕ ПРИМЕРЫ ПО КОНКРЕТНЫМ ОТРАСЛЯМ И ОРГАНИЗАЦИЯМ

Изучив НПА и алгоритм категорирования объектов КИИ (см. выше) можно непосредственно приступить к практике. Здесь хотелось бы дать ряд советов и показать практические кейсы для организаций финансовой и банковской сферы.

Изначально решаем вопрос: «Является ли наша организация субъектом КИИ»? В определении субъектов КИИ указаны организации финансовой и банковской сферы. Любой ли банк является субъектом КИИ? Если внимательно изучить таблицу в ПП №127 в части экономических критериев значимости, то напрашивается следующие выводы о том, что субъектами КИИ могут быть:

- Системно значимые кредитные организации (см. перечень ЦБ РФ, это 11 организаций);

- Финансовые организации с участием государства;

- Системно значимые инфраструктурные организации финансового рынка (например, депозитарии);

- Операторы услуг платежной инфраструктуры системно и (или) социально значимых ПС.

Это говорит о том, что не каждый банк или финансовая структура вообще подпадает под законодательство о КИИ. Надо помнить, что категорируем мы не субъект, а объект КИИ, для каждого объекта КИИ будет присвоена своя категория, оценку последствий инцидента надо делать для каждого объекта.

Формирование комиссии:

На начальном этапе нужно сформировать комиссию. Подробнее об этом можно прочитать по ссылке: Этап 1. Создание комиссии по категорированию объектов КИИ (там же и образец «Приказа о создании комиссии по категорированию КИИ»).

Определение процессов:

Затем необходимо определиться с процессами, которые есть в организации, составить их полный перечень. На этом этапе нам не обойтись без помощи специалистов и руководителей различных подразделений. Рассмотрим, как действовать, на примере банка. Как правило, основные виды деятельности организации уже задокументированы, специалисту ИБ надо внимательно изучить учредительные и др. документы (лицензии, сертификаты), для банков опираемся на Федеральный закон от 02.12.1990 N 395-1 «О банках и банковской деятельности» и нормативные документы Центрального Банка РФ.

Виды деятельности банка по Код ОКВЭД 64: «Деятельность по предоставлению финансовых услуг, кроме услуг по страхованию и пенсионному обеспечению». Затем, исходя из видов деятельности, необходимо прописать бизнес-процессы в финансовой организации. Есть различные классификации бизнес-процессов в банковской сфере (в конкретном банке они, как правило, уже задокументированы).

Рассмотрим типовой пример (источник):

Основные бизнес-процессы банка:

- Создание продукта (услуги), представляющего ценность для внешнего клиента.

- Получение добавленной стоимости.

- Получение прибыли, как цель коммерческой деятельности.

Обеспечивающие бизнес-процессы банка:

- Процессы, клиентами которых являются основные процессы.

- Процессы, которые создают и поддерживают инфраструктуру банка.

Управляющие бизнес-процессы банка:

- Процессы, основной целью которых является управление деятельностью банка.

- Процессы, которые обеспечивают развитие банка и регулируют его текущую деятельность.

Рис.1. Бизнес-процессы банка (типовой пример)

Переходим от процессов к критическим процессам:

Для начала ответим на важный вопрос: нарушение (или остановка) каких процессов в банке приведет негативным экономическим последствиям, согласно ПП №127? Т.е. другими словами, в ходе категорирования мы попытаемся решить, попадают ли возможные последствия от компьютерных инцидентов на объекте КИИ (ИС, ИТС, АСУ) в категории значимости (ПП 127).

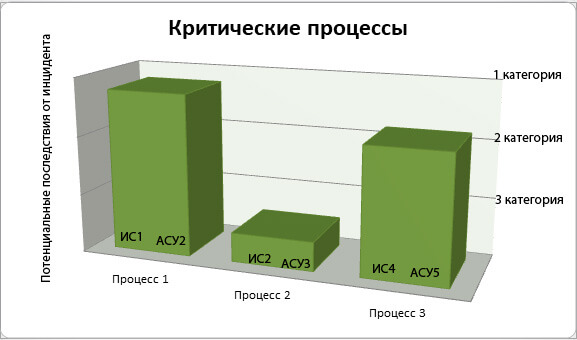

Как выделить из всех процессов именно критические и связать с ними объекты КИИ видно на рис 2. Например, Процесс 2 не критический.

Рис 2. Выявление критических процессов

Далее переходим от процессов к объектам КИИ:

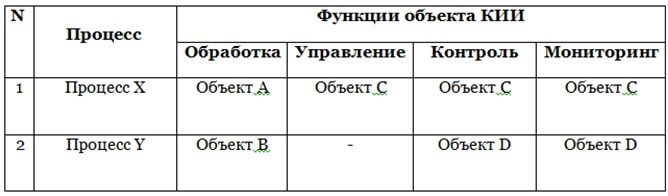

Выделяем объекты КИИ, которые обрабатывают информацию, необходимую для обеспечения выполнения критических процессов, т.е. осуществляют управление, контроль, мониторинг критических процессов.

Для соответствия процессов и объектов можно составить такую простую таблицу:

Таблица 1. Объекты КИИ и процессы

Например, в качестве объектов КИИ в банке есть:

- Система дистанционного банковского обслуживания (СДБО);

- Процессинговая система;

- Антифрод система;

- Автоматизированная банковская система (АБС) и др.

На этом этапе уже можно занести объекты КИИ в «Перечень объектов КИИ».

Принимаем решение о значимости объекта КИИ: перечень объектов у нас есть, также построена взаимосвязь объектов с процессами (Таблица 1).

Далее оцениваем:

- действия нарушителей;

- уязвимости и потенциальные угрозы;

- масштаб возможных последствий (оценим по таблице из ПП 127).

Для этой работы нам потребуется: «Модель угроз», «Модель нарушителя», а также статистика по компьютерным инцидентам. Как правило, в банках есть свои службы ИБ, у которых имеются политики безопасности и др. документы по ИБ, поэтому, думаем, что проблем с такими данными не должно быть. В помощь службам ИБ: методические документы ФСТЭК России и «Основные положения базовой модели угроз и нарушителей безопасности информации» прил. А ГОСТ Р 57580.1-2017.

Как оценивать?

- Нужно рассмотреть потенциальные действия нарушителей в отношении объектов КИИ, также иные источники угроз ИБ (в противном случае, кратко обосновать невозможность реализовать угрозы ИБ нарушителем).

- Провести анализ угроз ИБ и уязвимостей, которые могут привести к возникновению компьютерных инцидентов на объектах КИИ (или обосновать их неактуальность).

- Оценить в соответствии с перечнем показателей критериев значимости масштаб возможных последствий, в случае возникновения компьютерных инцидентов на объектах КИИ, (или кратко обосновать невозможность наступления компьютерных инцидентов).

Для более точной оценки при категорировании объектов КИИ, мы составили небольшой опросник. На вопросы желательно отвечать точно: «да» или «нет».

- Уровень процесса выше нижней границы значения для III категории? (см. рис. 2 для наглядности).

- Масштаб объекта КИИ выше нижней границы значения для III категории?

- Есть ли источники угроз ИБ?

- Существуют ли актуальные угрозы ИБ?

- Возможны ли инциденты ИБ на объекте, например, вследствие целенаправленных компьютерных атак?

- Возможно ли причинение ущерба вследствие инцидентов ИБ?

- Какие возможные последствия от инцидента? Превышает ли их величина нижнюю границу значения показателя для 3 категории?

Таким образом, процесс принятия решения о категорировании объектов КИИ проходит на основании «моделирования угроз». Для финансовых расчетов возможных потерь и убытков согласно табл. ПП 127 п. 8,9,10. желательно привлечь специалистов из экономических подразделений банка.

После проведения категорирования объектов КИИ составляется «Акт категорирования объектов КИИ», который отправляется во ФСТЭК в установленные законом сроки.

Банковская тайна - это информация об операциях, счетах и вкладах

Банковской тайне (БТ) посвящены:

- ст. 26 закона о банковской деятельности от 02.12.1990 № 395-1;

- ст. 857 ГК РФ;

- федеральные законы, в которых отражена специфика законного представления относящихся к БТ сведений.

Все служащие кредитных организаций обязаны держать в тайне (ст. 26 закона 395-1):

- информацию об операциях, счетах и вкладах своих клиентов и корреспондентов;

- иные сведения, установленные этой кредитной компанией (если это не противоречит федеральному закону).

Законом 395-1 определен открытый список попадающей в разряд БТ информации, а в ст. 857 ГК РФ перечень подобного рода сведений ограничивается тремя группами, включающими:

- расшифровку операций по счету;

- данные о банковском счете и вкладе;

- сведения о клиенте.

О характере и особенностях составляющих БТ сведений расскажем в следующем разделе.

Когда и на основании чего информация переходит в разряд конфиденциальной, см. в материалах:

Какие сведения включает в себя банковская тайна?

Среди особенностей относимой к БТ информации можно назвать следующие:

- сведения должны быть получены банком в процессе осуществления им банковского обслуживания своих клиентов;

- обязанность по сохранности и неразглашении БТ возлагается на банк как одно из установленных законом условий договора банковского счета (п.1 ст.432 ГК РФ);

- объем подпадающих под режим БТ сведений определяется не только федеральными законами и ГК РФ, но и самим банком.

В разряд БТ могут попасть такие данные:

- о счете или вкладе (реквизиты, тип, сумма на счете и др.);

- о клиенте (банковские реквизиты юрлица, паспортные данные физлиц);

- об условиях кредитных договоров (условия получения и погашения кредита, проценты и иные нюансы);

- о собственности и уровне доходов клиентов;

- иные сведения (гражданство и дата рождения физлица, его IP-адрес и др.).

О документе, содержащем сведения о доходе физлиц, расскажет материал «Справка о заработной плате - образец и бланк в 2017 году».

Иные сведения о клиенте: что к ним относится и нуждаются ли они в охране

Банки вправе запрашивать у своих клиентов информацию по внутреннему банковскому перечню. В их состав могут попасть:

- сведения о присутствии или отсутствии юрлица по месту регистрации;

- данные о лицах, действующих от имени юрлица без доверенности;

- номера контактных телефонов, электронных адресов, адреса сайта;

- цель установления деловых отношений с банком (осуществление операций в рублях или валюте, размещение денег в депозиты, кредитование, операции с ценными бумагами и др.);

- цель финансово-хозяйственной деятельности клиента;

- финансовое положение клиента;

- деловая репутация клиента;

- состав высшего органа управления;

- информация о коллегиальном органе управления клиента;

- сведения о величине уставного капитала (в том числе оплаченного);

- данные о бенефициарных владельцах;

- сведения о наличии лицензий.

Часть данных о клиенте изначально находится в открытом доступе. Например, размер уставного капитала или список лиц, действующих от имени юрлица без доверенности — эта информация размещена на сайте ФНС (сведения из ЕГРЮЛ). Такая информация не может составлять БТ.

Тайна банковского счета и банковского вклада в России

Банковский вклад — это переданная банку денежная сумма с целью получения владельцем дополнительного дохода. Банковский вклад является для россиян доступным инвестиционным инструментом.

Узнайте подробности о видах инвестиций, их характеристике и нюансах учета в материалах:

С помощью такого вклада можно решить сразу несколько задач:

- приумножить сбережения;

- защитить их от инфляции;

- обеспечить сохранность денежных средств от посягательств на них третьих лиц;

- избежать ненужных трат и сэкономить часть средств (благодаря их временной недоступности по условиям вклада).

Размещая свои деньги в банке, клиент рассчитывает на сохранение без утечек данных о вкладе. Их разглашение фактически означает для кредитного учреждения потерю клиента, а возможно и иные негативные последствия (лишение лицензии, вероятность уголовного наказания).

Доступ к информации о вкладе может происходить только:

- по требованию вкладчика;

- в силу закона.

Такие условия определены в Гражданском кодексе — подробнее в следующем разделе.

Кому доступны составляющие банковскую тайну сведения и нюансы ее представления?

Посвященная БТ ст. 857 ГК РФ определяет, что:

- тайна банковского счета и банковского вклада, а также неразглашение информации об операциях по счету и сведений о клиенте гарантируется банком;

- составляющие банковскую тайну сведения могут быть сообщены:

- самим владельцам счета (клиентам);

- бюро кредитных историй;

- по запросам государственных органов (в случаях, установленных в ст. 26 закона о банках).

В размещенной ниже таблице перечислены:

- основные получатели секретных банковских сведений;

- особенности получения ими данной информации;

- ссылки на соответствующие кодексы и законы.

Государственный орган — получатель сведений

Нормативный акт — основание

Условия предоставления информации

Закон о противодействии легализации доходов, полученных преступным путем от 07.08.2001 № 115-ФЗ

- Самостоятельно кредитным учреждением: если совершаемая клиентом операция вызывает подозрение у банка или относится к подлежащим обязательному контролю операциям (ст. 6–7 закона 115-ФЗ).

- По запросу Росфинмониторинга (подп. 5 п. 1 ст. 7 закона 115-ФЗ)

Гражданский кодекс РФ

- уведомлять налоговиков об открытии и закрытии счетов фирм и ИП (п. 1 ст. 86 НК РФ);

- сообщить об остатке денежных средств по счетам, операции по которым приостановлены (п. 5 ст. 76 ГК РФ);

- предоставить информацию об операциях по счетам по запросам налоговых органов (п. 2 ст. 86 НК РФ)

Закон о банках 395-1 (абз. 3 ст. 26)

ОВД запрашивает у банков справки по операциям и счетам юрлиц и ИП в процессе выявления, предупреждения и пресечения налоговых преступлений

С письменного разрешения старшего пристава банк обязан представить справки и объяснения в объеме, необходимом для выполнения своих функций

Таможенный кодекс ТС (ст. 136)

С целью проведения таможенного контроля запрашиваются справки об операциях отдельных лиц

Органы предварительного следствия

Закон 395-1 (абз. 2 ст. 26)

- Банковская тайна раскрывается с согласия руководителя следственного органа только по находящимся в производстве делам.

- Оригиналы банковских документов изымаются по решению суда (п. 3 ст. 183, подп. 7 п. 2 ст. 29 УПК РФ)

Закон «О счетной палате РФ» от 11.01.1995 № 4-ФЗ (ст. 13)

Счетная палата при проведении проверок запрашивает у банков документальное подтверждение операций и состояние счетов проверяемых объектов

Является ли разглашение банковской тайны уголовно наказуемым деянием?

Разглашение сведений, составляющих БТ, — это ситуация, способная для кредитной организации повлечь негативные последствия в виде:

- финансовых потерь;

- высокой вероятности наступления предусмотренной законом ответственности;

- репутационных рисков.

Среди основных причин нарушения БТ можно назвать:

- злонамеренные действия ответственных лиц (продажу информации третьим лицам сотрудниками банков и т. д.);

- умышленный взлом электронных банковских баз данных;

- недостатки в работе банковских систем безопасности информации;

- иные способы (инсайд, интернет-парсинг и др.).

Вне зависимости от причины утечки секретной банковской информации может наступить ответственность:

- гражданско-правовая (п. 3 ст. 857 ГК РФ);

- административная (п. 2 ст. 15.26, ст. 13.14 КоАП РФ);

- уголовная (ч. 2, 3, 4 ст. 83 УК РФ).

Таким образом, при разглашении составляющих банковскую тайну сведений помимо ухудшения репутации банка его сотрудники могут попасть в том числе и под уголовную ответственность.

Как обеспечить сохранность банковской информации?

Перечисленных в предыдущем разделе наказаний можно избежать с помощью проводимых банком спецмероприятий — они должны быть направлены на обеспечение безопасности всех видов ресурсов банка:

- информационных;

- финансовых;

- материальных;

- кадровых.

Среди них можно назвать следующие:

- охранные (охрана помещений, спецхранилищ и др.);

- контрольные (входной контроль за доступом в помещения банка, кадровый отбор профессионально подготовленных и надежных банковских сотрудников);

- защитные (создание безупречной системы информационной защиты);

- иные спецмероприятия.

О мероприятиях специального назначения расскажут материалы нашего сайта:

Защита банковской информации достигается путем:

- построения эффективной архитектуры банковских сетей (формирования изолированных операционных сетей и сетей с доступом в интернет);

- применения специализированного программного обеспечения и технических средств защиты (антивирусных программ, эшелонированной мультивендорной защиты интернет-шлюзов и почтовых систем);

- организации надежной связи с подразделениями (посредством выделенных каналов связи и шифрования данных);

- применения мощных средств аутентификации и контроля (например, с помощью 2-факторной аутентификации);

- использования иных способов защиты.

Важнейшими элементами безопасности банковской информации является также:

- выстраивание алгоритмов контроля и событий в системе работы с информацией и ее защиты;

- организация своевременного обнаружения нарушений и выявления возможных каналов утечки информации.

Защита банковской информации требует многоуровневого комплексного подхода и существенных материальных вложений.

Итоги

Сохранность банковской информации гарантируется законом. Среди основных сведений, не допустимых к разглашению, можно назвать информацию об операциях, счетах и вкладах клиентов, а также иных предоставленных банку их личных данных.

Разглашение или утечка банковских сведений наносит удар по репутации банка, а допустившие утечку сотрудники могут быть наказаны по УК РФ.

Более полную информацию по теме вы можете найти в КонсультантПлюс.

Пробный бесплатный доступ к системе на 2 дня.![]()

Перечень составляющих коммерческую тайну сведений необходим организациям, которые хотят защитить свою внутреннюю информацию. О том, что может входить в этот перечень, читайте в нашей статье.

Понятие коммерческой тайны

Что относится к сведениям, которые не могут составлять коммерческую тайну предприятия

- указанную в учредительных документах и документах о регистрации юрлица или ИП в госорганах;

- указанную в разрешениях на коммерческую деятельность;

- об использовании бюджетных средств и об имуществе госучреждений и государственных (муниципальных) унитарных предприятий;

- влияющую на безопасность отдельных граждан или всего населения (о влиянии на окружающую среду, о соблюдении противопожарной, санитарной техники безопасности, безвредность пищевых продуктов и т. д.);

- относящуюся к кадровой (количество работников, их состав, система оплаты труда, условия и охрана труда, травматизм и проф. заболевания, имеющиеся вакансии, задолженность по зарплате и соцвыплатам);

- о противозаконных действиях и понесенных за это наказаниях;

- об условиях приватизации госсобственности;

- для некоммерческих организаций: о доходах, расходах, имуществе, о количестве сотрудников и их зарплате, об использовании бесплатного труда;

- о списке лиц, которые выступают от имени организации без доверенности;

- прочая информация, необходимость раскрытия которой указана в других законах.

Какой перечень информации, составляющей коммерческую тайну на территории РФ, может являться образцом?

Если организация устанавливает режим КТ в отношении какой-либо информации, то необходимо создать внутренние положения по соблюдению этого режима с указанием мер ответственности за их нарушения, а также зафиксировать перечень составляющих коммерческую тайну сведений. Сотрудники, работающие с закрытой информацией, должны быть ознакомлены с правилами конфиденциальности и с перечнем составляющих коммерческую тайну сведений. В этот перечень может входить любая информация, которая имеет коммерческую ценность в данный момент или в будущем в связи с тем, что она не известна третьим лицам и у них нет свободного доступа на законном основании к этим данным.

Примерный перечень сведений, составляющих коммерческую тайну, может выглядеть таким образом:

- Список клиентов и поставщиков.

- Информация об условиях заключенных договоров и о потенциальных сделках.

- Информация о ходе переговоров с контрагентами.

- Методика ценообразования.

- Финансовая информация о структуре себестоимости.

- Составляющие коммерческую тайну предприятия сведения о размерах, видах и условиях кредитов.

- Информация из управленческой отчетности.

- Стратегические и операционные планы, бюджеты, инвестиционные проекты, маркетинговые исследования, рекламные кампании.

- Информация о незапатентованных изобретениях.

- Информация о планируемых разработках или модернизациях.

- Информация о технологических характеристиках выпускаемой продукции.

- Информация о видах и состоянии используемого программного обеспечения.

- Информация, позволяющая получить доступ к программному обеспечению и компьютерной технике.

- Сведения о системах внутренней безопасности и охраны.

- Сведения о порядке и датах внутренних проверок.

- Сведения о результатах совещаний.

- Сведения о заработной плате сотрудников.

- Информация о методах управления и внутренней организации предприятия.

- Деловая переписка.

О том, как утвердить режим КТ, читайте в статье «Положение о коммерческой тайне — образец 2021 года».

За разглашение коммерческой тайны может быть предусмотрена дисциплинарная, материальная и даже уголовная ответственность. Когда можно привлечь сотрудника к ответственности рассказывают эксперты КонсультантПлюс. Получите пробный доступ и бесплатно изучите материал.

Итоги

Доступ к сведениям, составляющим коммерческую тайну, может даваться работнику только с его согласия, если это заранее не было оговорено в трудовом договоре или инструкциях к нему. Ознакомление сотрудников с режимом КТ и с перечнем закрытой информации проводится под расписку. В перечень составляющих коммерческую тайну сведений необходимо включить все виды информации, попадание которых в руки третьих лиц может нанести вред организации, но необходимо также учитывать, что закон ограничивает этот список.

О прочих кадровых документах читайте в наших статьях:

Более полную информацию по теме вы можете найти в КонсультантПлюс.

Пробный бесплатный доступ к системе на 2 дня.Автор статьи

Читайте также: