Требования обеспечения безопасности банка

Обновлено: 24.04.2024

ГОСТ Р 57580.1-2017

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Безопасность финансовых (банковских) операций

ЗАЩИТА ИНФОРМАЦИИ ФИНАНСОВЫХ ОРГАНИЗАЦИЙ

Базовый состав организационных и технических мер

Security of financial (banking) operations. Information protection of financial organizations. Basic set of organizational and technical measures

Предисловие

1 РАЗРАБОТАН Центральным банком Российской Федерации (Банком России) и Научно-производственной фирмой "КРИСТАЛЛ" (НПФ "КРИСТАЛЛ")

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 122 "Стандарты финансовых операций"

4 ВВЕДЕН ВПЕРВЫЕ

5 ИЗДАНИЕ (февраль 2020 г.) с Поправкой (ИУС 4-2018)

Введение

Развитие и укрепление банковской системы Российской Федерации, развитие и обеспечение стабильности финансового рынка Российской Федерации и национальной платежной системы являются целями деятельности Банка России [1]. Одним из основных условий реализации этих целей является обеспечение необходимого и достаточного уровня защиты информации в кредитных организациях, некредитных финансовых организациях РФ, а также субъектах национальной платежной системы (далее при совместном упоминании - финансовые организации).

В случаях наступления инцидентов защиты информации их негативные последствия в работе отдельных финансовых организаций могут привести к быстрому развитию системного кризиса банковской системы, финансового рынка Российской Федерации и (или) национальной платежной системы, нанести существенный ущерб интересам собственников и клиентов финансовых организаций. Поэтому для финансовых организаций угрозы безопасности информации представляют существенную опасность, а обеспечение защиты информации является для финансовых организаций одним из основополагающих аспектов их деятельности.

Для противостояния угрозам безопасности информации и их влиянию на операционный риск финансовым организациям следует обеспечить необходимый и достаточный уровень защиты информации, а также сохранять этот уровень при изменении условий как внутри, так и вне организаций.

Банк России в пределах своей компетенции [1], [2] по согласованию с федеральным органом исполнительной власти, уполномоченным в области обеспечения безопасности, и федеральным органом исполнительной власти, уполномоченным в области противодействия техническим разведкам и технической защиты информации, устанавливает в нормативных актах Банка России для финансовых организаций требования к обеспечению защиты информации при осуществлении банковской деятельности и деятельности в сфере финансовых рынков.

Основными целями настоящего стандарта являются:

- определение уровней защиты информации и соответствующих им требований к содержанию базового состава организационных и технических мер защиты информации (далее при совместном упоминании - мер защиты информации), применяемых финансовыми организациями для реализации требований к обеспечению защиты информации, установленных нормативными актами Банка России;

- достижение адекватности состава и содержания мер защиты информации, применяемых финансовыми организациями, актуальным угрозам безопасности информации и уровню принятого финансовой организацией операционного риска (риск-аппетиту);

- обеспечение эффективности и возможности стандартизированного контроля мероприятий по защите информации, проводимых финансовыми организациями.

1 Область применения

Настоящий стандарт определяет уровни защиты информации и соответствующие им требования к содержанию базового состава мер защиты информации, которые применяются финансовыми организациями для реализации требований к обеспечению защиты информации, установленных нормативными актами Банка России.

Положения настоящего стандарта предназначены для использования кредитными организациями, некредитными финансовыми организациями, указанными в части первой статьи 76.1 Федерального закона "О Центральном банке Российской Федерации (Банке России)" [1], а также субъектами национальной платежной системы.

Базовый состав мер защиты информации, определяемый настоящим стандартом, применим к совокупности объектов информатизации, в том числе автоматизированным системам (АС), используемым финансовыми организациями для выполнения бизнес-процессов и (или) технологических процессов, связанных с предоставлением финансовых, банковских услуг, а также услуг по осуществлению переводов денежных средств (далее при совместном упоминании - финансовые услуги).

Область применения настоящего стандарта, определяющая обязанность финансовых организаций применять меры защиты информации, реализующие один из уровней защиты информации для конкретной совокупности объектов информатизации, в том числе АС, используемых финансовыми организациями для предоставления финансовых услуг, устанавливается в нормативных актах Банка России путем включения нормативной ссылки на настоящий стандарт, приводимой на основании статьи 27 Федерального закона "О стандартизации в Российской Федерации" [3].

Настоящий стандарт применяется путем включения нормативных ссылок на него в нормативных актах Банка России и (или) прямого использования устанавливаемых в нем требований во внутренних документах финансовых организаций, а также в договорах.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты:

ГОСТ 34.003 Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения

ГОСТ Р 50739 Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования

ГОСТ Р 50922 Защита информации. Основные термины и определения

ГОСТ Р 56545 Защита информации. Уязвимости информационных систем. Правила описания уязвимостей

ГОСТ Р 56546 Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем

ГОСТ Р 56938 Защита информации. Защита информации при использовании технологии виртуализации. Общие положения

ГОСТ Р ИСО/ТО 13569 Финансовые услуги. Рекомендации по информационной безопасности

ГОСТ Р ИСО/МЭК ТО 18044 Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности

ГОСТ Р ИСО/МЭК 27033-1 Информационная технология. Методы и средства обеспечения безопасности. Безопасность сетей. Часть 1. Обзор и концепции

Примечание - При пользовании настоящим стандартом целесообразно проверить действие ссылочных стандартов в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет или по ежегодному информационному указателю "Национальные стандарты", который опубликован по состоянию на 1 января текущего года, и по выпускам ежемесячного информационного указателя "Национальные стандарты" за текущий год. Если заменен ссылочный стандарт, на который дана недатированная ссылка, то рекомендуется использовать действующую версию этого стандарта с учетом всех внесенных в данную версию изменений. Если заменен ссылочный стандарт, на который дана датированная ссылка, то рекомендуется использовать версию этого стандарта с указанным выше годом утверждения (принятия). Если после утверждения настоящего стандарта в ссылочный стандарт, на который дана датированная ссылка, внесено изменение, затрагивающее положение, на которое дана ссылка, то это положение рекомендуется применять без учета данного изменения. Если ссылочный стандарт отменен без замены, то положение, в котором дана ссылка на него, рекомендуется применять в части, не затрагивающей эту ссылку.

3 Термины и определения

В настоящем стандарте применены термины по ГОСТ Р 50922, ГОСТ 34.003, ГОСТ Р 56545, ГОСТ Р 56546, а также следующие термины с соответствующими определениями:

3.1 меры защиты информации: Организационные (в том числе управленческие) и технические меры, применяемые для защиты информации и обеспечения доступности АС.

Примечание - Адаптировано из ГОСТ Р ИСО/МЭК ТО 19791.

3.2 техническая мера защиты информации: Мера защиты информации, реализуемая с помощью применения аппаратных, программных, аппаратно-программных средств и (или) систем.

3.3 организационная мера защиты информации: Мера, не являющаяся технической мерой защиты информации, предусматривающая установление временных, территориальных, пространственных, правовых, методических и иных ограничений на условия использования и режимы работы объекта информатизации и (или) иных связанных с ним объектов.

3.4 система защиты информации: Совокупность мер защиты информации, применение которых направлено на непосредственное обеспечение защиты информации, процессов применения указанных мер защиты информации, ресурсного и организационного обеспечения, необходимого для применения указанных мер защиты информации.

3.5 система организации и управления защитой информации: Совокупность мер защиты информации, применение которых направлено на обеспечение полноты и качества защиты информации, предназначенных для планирования, реализации, контроля и совершенствования процессов системы защиты информации.

3.6 объект информатизации финансовой организации (объект информатизации): Совокупность объектов и ресурсов доступа, средств и систем обработки информации, в том числе АС, используемых для обеспечения информатизации бизнес-процессов и (или) технологических процессов финансовой организации, используемых для предоставления финансовых услуг.

Примечание - Адаптировано из ГОСТ Р 51275.

3.7 технологический процесс финансовой организации (технологический процесс): Набор взаимосвязанных операций с информацией и (или) объектами информатизации, используемых при функционировании финансовой организации и (или) необходимых для предоставления финансовых услуг.

3.8 объект доступа: Объект информатизации, представляющий собой аппаратное средство, средство вычислительной техники и (или) сетевое оборудование, в том числе входящие в состав АС финансовой организации.

Примечание - В составе основных типов объектов доступа рекомендуется как минимум рассматривать:

- автоматизированные рабочие места (АРМ) пользователей;

- АРМ эксплуатационного персонала;

- системы хранения данных;

- аппаратные модули безопасности (HSM);

- устройства печати и копирования информации;

- объекты доступа, расположенные в публичных (общедоступных) местах (в том числе банкоматы, платежные терминалы).

3.9 ресурс доступа: Объект информатизации, представляющий собой совокупность информации и программного обеспечения (ПО) обработки информации.

Примечание - В составе основных типов ресурсов доступа рекомендуется как минимум рассматривать:

- сетевые файловые ресурсы;

- виртуальные машины, предназначенные для размещения серверных компонентов АС;

- виртуальные машины, предназначенные для размещения АРМ пользователей и эксплуатационного персонала;

- ресурсы доступа, относящиеся к сервисам электронной почты;

- ресурсы доступа, относящиеся к WEB-сервисам финансовой организации в сетях Интранет и Интернет.

3.10 контур безопасности: Совокупность объектов информатизации, определяемая областью применения настоящего стандарта, используемых для реализации бизнес-процессов и (или) технологических процессов финансовой организации единой степени критичности (важности), для которой финансовой организацией применяется единая политика (режим) защиты информации (единый набор требований к обеспечению защиты информации).

3.11 уровень защиты информации: Определенная совокупность мер защиты информации, входящих в состав системы защиты информации и системы организации и управления защитой информации, применяемых совместно в пределах контура безопасности для реализации политики (режима) защиты информации, соответствующей критичности (важности) защищаемой информации бизнес-процессов и (или) технологических процессов финансовой организации.

3.12 физический доступ к объекту доступа (физический доступ): Доступ к объекту доступа, включая доступ в помещение, в котором расположен объект доступа, позволяющий осуществить физическое воздействие на него.

3.13 логический доступ к ресурсу доступа (логический доступ): Доступ к ресурсу доступа, в том числе удаленный, реализуемый с использованием вычислительных сетей, позволяющий, в том числе без физического доступа, осуществить доступ к защищаемой информации или выполнить операции по обработке защищаемой информации.

3.14 субъект доступа: Работник финансовой организации или иное лицо, осуществляющий физический и (или) логический доступ, или программный сервис, осуществляющий логический доступ.

Примечание - В составе основных типов субъектов доступа в настоящем стандарте как минимум рассматриваются следующие:

- пользователи - субъекты доступа, в том числе клиенты финансовой организации, осуществляющие доступ к объектам и (или) ресурсам доступа с целью использования финансовых услуг, предоставляемых информационной инфраструктурой финансовой организации;

На основании статьи 57.4 Федерального закона от 10 июля 2002 года N 86-ФЗ "О Центральном банке Российской Федерации (Банке России)" (Собрание законодательства Российской Федерации, 2002, N 28, ст. 2790; 2003, N 2, ст. 157; N 52, ст. 5032; 2004, N 27, ст. 2711; N 31, ст. 3233; 2005, N 25, ст. 2426; N 30, ст. 3101; 2006, N 19, ст. 2061; N 25, ст. 2648; 2007, N 1, ст. 9, ст. 10; N 10, ст. 1151; N 18, ст. 2117; 2008, N 42, ст. 4696, ст. 4699; N 44, ст. 4982; N 52, ст. 6229, ст. 6231; 2009, N 1, ст. 25; N 29, ст. 3629; N 48, ст. 5731; 2010, N 45, ст. 5756; 2011, N 7, ст. 907; N 27, ст. 3873; N 43, ст. 5973; N 48, ст. 6728; 2012, N 50, ст. 6954; N 53, ст. 7591, ст. 7607; 2013, N 11, ст. 1076; N 14, ст. 1649; N 19, ст. 2329; N 27, ст. 3438, ст. 3476, ст. 3477; N 30, ст. 4084; N 49, ст. 6336; N 51, ст. 6695, ст. 6699; N 52, ст. 6975; 2014, N 19, ст. 2311, ст. 2317; N 27, ст. 3634; N 30, ст. 4219; N 40, ст. 5318; N 45, ст. 6154; N 52, ст. 7543; 2015, N 1, ст. 4, ст. 37; N 27, ст. 3958, ст. 4001; N 29, ст. 4348, ст. 4357; N 41, ст. 5639; N 48, ст. 6699; 2016, N 1, ст. 23, ст. 46, ст. 50; N 26, ст. 3891; N 27, ст. 4225, ст. 4273, ст. 4295; 2017, N 1, ст. 46; N 14, ст. 1997; N 18, ст. 2661, ст. 2669; N 27, ст. 3950; N 30, ст. 4456; N 31, ст. 4830; N 50, ст. 7562; 2018, N 1, ст. 66; N 9, ст. 1286; N 11, ст. 1584, ст. 1588; N 18, ст. 2557; N 24, ст. 3400; N 27, ст. 3950; N 31, ст. 4852; N 32, ст. 5115; N 49, ст. 7524; N 53, ст. 8411, ст. 8440) настоящее Положение устанавливает обязательные для кредитных организаций требования к обеспечению защиты информации при осуществлении банковской деятельности в целях противодействия осуществлению переводов денежных средств без согласия клиента.

1. Требования к обеспечению защиты информации при осуществлении банковской деятельности в целях противодействия осуществлению переводов денежных средств без согласия клиента применяются для обеспечения защиты информации, подготавливаемой, обрабатываемой и хранимой в автоматизированных системах, входящих в состав объектов информационной инфраструктуры и используемых для осуществления банковских операций, связанных с осуществлением перевода денежных средств (далее соответственно - автоматизированные системы, защищаемая информация, осуществление банковских операций):

информации, необходимой для авторизации клиентов при совершении действий в целях осуществления банковских операций и удостоверения права клиентов распоряжаться денежными средствами;

информации об осуществленных банковских операциях;

ключевой информации средств криптографической защиты информации (далее - СКЗИ), используемой при осуществлении банковских операций (далее - криптографические ключи).

В случае если защищаемая информация содержит персональные данные, кредитные организации должны применять меры по обеспечению безопасности персональных данных при их обработке в соответствии со статьей 19 Федерального закона от 27 июля 2006 года N 152-ФЗ "О персональных данных" (Собрание законодательства Российской Федерации, 2006, N 31, ст. 3451; 2009, N 48, ст. 5716; N 52, ст. 6439; 2010, N 27, ст. 3407; N 31, ст. 4173, ст. 4196; N 49, ст. 6409; 2011, N 23, ст. 3263; N 31, ст. 4701; 2013, N 14, ст. 1651; N 30, ст. 4038; N 51, ст. 6683; 2014, N 23, ст. 2927; N 30, ст. 4217, ст. 4243; 2016, N 27, ст. 4164; 2017, N 9, ст. 1276; N 27, ст. 3945; N 31, ст. 4772; 2018, N 1, ст. 82) (далее - Федеральный закон "О персональных данных").

2. Требования к обеспечению защиты информации при осуществлении банковской деятельности, связанной с осуществлением перевода денежных средств, включают в себя:

требования к обеспечению защиты информации при осуществлении банковской деятельности, применяемые в отношении автоматизированных систем, программного обеспечения, средств вычислительной техники, телекоммуникационного оборудования, эксплуатация и использование которых обеспечиваются кредитной организацией для осуществления банковских операций (далее - объекты информационной инфраструктуры);

требования к обеспечению защиты информации при осуществлении банковской деятельности, применяемые в отношении прикладного программного обеспечения автоматизированных систем и приложений;

требования к обеспечению защиты информации при осуществлении банковской деятельности, применяемые в отношении технологии обработки защищаемой информации;

иные требования к обеспечению защиты информации при осуществлении банковской деятельности в соответствии с пунктами 6 - 9 настоящего Положения.

3. Кредитные организации должны обеспечивать выполнение следующих требований к обеспечению защиты информации при осуществлении банковской деятельности, связанной с осуществлением перевода денежных средств, применяемых в отношении объектов информационной инфраструктуры.

Пп. 3.1 п. 3 вступает в силу с 01.01.2021.

3.1. Кредитные организации должны обеспечить реализацию следующих уровней защиты информации для объектов информационной инфраструктуры, используемых для обработки, передачи, хранения защищаемой информации в целях осуществления банковских операций, определенных национальным стандартом Российской Федерации ГОСТ Р 57580.1-2017 "Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер", утвержденным приказом Федерального агентства по техническому регулированию и метрологии от 8 августа 2017 года N 822-ст "Об утверждении национального стандарта" (М., ФГУП "Стандартинформ", 2017).

Системно значимые кредитные организации, кредитные организации, выполняющие функции оператора услуг платежной инфраструктуры системно значимых платежных систем, кредитные организации, значимые на рынке платежных услуг, должны реализовывать усиленный уровень защиты информации.

Кредитные организации, не относящиеся к кредитным организациям, указанным в абзаце втором настоящего подпункта, должны реализовывать стандартный уровень защиты информации.

Кредитные организации, которые должны реализовывать стандартный уровень защиты информации, ставшие кредитными организациями, которые должны реализовывать усиленный уровень защиты информации, должны обеспечить реализацию усиленного уровня защиты информации не позднее восемнадцати месяцев после того, как стали кредитными организациями, указанными в абзаце втором настоящего подпункта.

3.2. Кредитные организации должны обеспечить ежегодное тестирование на проникновение и анализ уязвимостей информационной безопасности объектов информационной инфраструктуры.

Банк России считает целесообразным применять к кредитным организациям меры за несоблюдение требований, утв. п. 4, с 01.07.2021 (информационные письма Банка России от 31.12.2019 N ИН-014-56/105, от 14.05.2020 N ИН-014-56/88).

П. 4 вступает в силу с 01.01.2020.

4. Кредитные организации должны обеспечивать выполнение следующих требований к обеспечению защиты информации при осуществлении банковской деятельности, связанной с осуществлением перевода денежных средств, применяемых в отношении прикладного программного обеспечения автоматизированных систем и приложений.

В отношении прикладного программного обеспечения автоматизированных систем и приложений, не указанных в абзаце первом настоящего подпункта, кредитные организации должны самостоятельно определять необходимость сертификации или анализа уязвимостей и контроля отсутствия недекларированных возможностей.

4.2. Для проведения анализа уязвимостей в прикладном программном обеспечении автоматизированных систем и приложений кредитные организации должны привлекать организации, имеющие лицензию на осуществление деятельности по технической защите конфиденциальной информации на проведение работ и услуг, предусмотренных подпунктами "б", "д" или "е" пункта 4 Положения о лицензировании деятельности по технической защите конфиденциальной информации, утвержденного постановлением Правительства Российской Федерации от 3 февраля 2012 года N 79 "О лицензировании деятельности по технической защите конфиденциальной информации" (Собрание законодательства Российской Федерации, 2012, N 7, ст. 863; 2016, N 26, ст. 4049) (далее - постановление Правительства Российской Федерации N 79).

5. Кредитные организации должны обеспечивать выполнение следующих требований к обеспечению защиты информации при осуществлении банковской деятельности, связанной с осуществлением перевода денежных средств, применяемых в отношении технологии обработки защищаемой информации.

5.2. Кредитные организации должны обеспечивать регламентацию, реализацию, контроль (мониторинг) технологии обработки защищаемой информации, указанной в абзацах втором - четвертом пункта 1 настоящего Положения, при совершении следующих действий (далее - технологические участки):

идентификация, аутентификация и авторизация клиентов при совершении действий в целях осуществления банковских операций;

удостоверение права клиентов распоряжаться денежными средствами;

осуществление банковской операции, учет результатов ее осуществления;

5.2.1. Технология обработки защищаемой информации, применяемая на всех технологических участках, указанных в настоящем пункте, должна обеспечивать целостность и достоверность защищаемой информации.

Технология обработки защищаемой информации, применяемая на технологическом участке, указанном в абзаце третьем подпункта 5.2 настоящего пункта, дополнительно должна обеспечивать:

защиту защищаемой информации при ее передаче по каналам связи.

Технология обработки защищаемой информации, применяемая на технологическом участке, указанном в абзаце четвертом подпункта 5.2 настоящего пункта, дополнительно должна обеспечивать:

получение от клиента подтверждения совершенной банковской операции.

Технология обработки защищаемой информации, применяемая на технологическом участке, указанном в абзаце пятом подпункта 5.2 настоящего пункта, дополнительно должна обеспечивать:

направление клиентам уведомлений об осуществлении банковских операций в случае, когда такое уведомление предусмотрено законодательством Российской Федерации или договором.

5.2.2. Кредитные организации должны обеспечивать регистрацию результатов выполнения действий, связанных с осуществлением доступа к защищаемой информации, на всех технологических участках, указанных в подпункте 5.2 настоящего пункта, которая включает регистрацию действий работников, а также регистрацию действий клиентов, выполняемых с использованием автоматизированных систем, программного обеспечения.

5.2.3. Регистрации подлежат данные о действиях работников, выполняемых с использованием автоматизированных систем, программного обеспечения:

дата (день, месяц, год) и время (часы, минуты, секунды) осуществления банковской операции;

присвоенный работнику идентификатор, позволяющий установить работника в автоматизированной системе, программном обеспечении;

код, соответствующий технологическому участку;

результат осуществления банковской операции (успешная или неуспешная);

идентификационная информация, используемая для адресации устройства, с использованием которого и в отношении которого осуществлен доступ к автоматизированной системе, программному обеспечению с целью осуществления банковских операций (сетевой адрес компьютера и (или) коммуникационного устройства (маршрутизатора).

5.2.4. Регистрации подлежат данные о действиях клиентов, выполняемых с использованием автоматизированных систем, программного обеспечения:

дата (день, месяц, год) и время (часы, минуты, секунды) совершения действий клиентом в целях осуществления банковской операции;

присвоенный клиенту идентификатор, позволяющий установить клиента в автоматизированной системе, программном обеспечении;

код, соответствующий технологическому участку;

результат совершения клиентом действия в целях осуществления банковской операции (успешная или неуспешная);

идентификационная информация, используемая для адресации устройства, с использованием которого осуществлен доступ к автоматизированной системе, программному обеспечению с целью осуществления банковских операций (сетевой адрес компьютера и (или) коммуникационного устройства (маршрутизатора), международный идентификатор абонента (индивидуальный номер абонента клиента - физического лица), международный идентификатор пользовательского оборудования (оконечного оборудования) клиента - физического лица, номер телефона и (или) иной идентификатор устройства).

5.2.5. Кредитные организации должны обеспечивать хранение:

информации, указанной в абзацах втором, четвертом пункта 1 настоящего Положения;

информации, указанной в подпунктах 5.2.3 и 5.2.4 настоящего пункта, пункте 8 настоящего Положения.

Кредитные организации должны обеспечивать целостность и доступность информации, указанной в настоящем подпункте, не менее пяти лет начиная с даты ее формирования (поступления).

В случае наличия в технической документации на СКЗИ требований к оценке влияния аппаратных, программно-аппаратных и программных средств сети (системы) конфиденциальной связи, совместно с которыми предполагается штатное функционирование СКЗИ, на выполнение предъявляемых к ним требований, такая оценка должна проводиться в соответствии с Положением ПКЗ-2005 по техническому заданию, согласованному с федеральным органом исполнительной власти в области обеспечения безопасности.

6.1. В случае если кредитная организация применяет СКЗИ российского производства, то СКЗИ должны иметь сертификаты соответствия федерального органа исполнительной власти в области обеспечения безопасности.

6.2. Криптографические ключи должны изготавливаться клиентом (самостоятельно) и (или) кредитной организацией.

6.3. Безопасность процессов изготовления криптографических ключей СКЗИ должна обеспечиваться комплексом технологических мер защиты информации, организационных мер защиты информации и технических средств защиты информации в соответствии с технической документацией на СКЗИ.

7. Кредитные организации должны обеспечивать формирование для клиентов рекомендаций по защите информации от воздействия программных кодов, приводящих к нарушению штатного функционирования средства вычислительной техники (далее - вредоносный код) в целях противодействия осуществлению переводов денежных средств без согласия клиента.

Кредитные организации должны обеспечивать доведение до клиентов информации о возможных рисках получения несанкционированного доступа к защищаемой информации с целью осуществления банковских операций лицами, не обладающими правом их осуществления, и мерах по их снижению:

мерах по предотвращению несанкционированного доступа к защищаемой информации, в том числе при утрате (потере, хищении) устройства, с использованием которого клиентом совершались действия в целях осуществления банковской операции;

мерах по контролю конфигурации устройства, с использованием которого клиентом совершаются действия в целях осуществления банковской операции, и своевременному обнаружению воздействия вредоносного кода.

8. Кредитные организации к инцидентам, связанным с нарушениями требований к обеспечению защиты информации при осуществлении банковской деятельности, связанной с осуществлением перевода денежных средств (далее - инциденты защиты информации), должны относить события, которые привели или могут привести к осуществлению банковских операций без согласия клиента, неоказанию услуг, связанных с осуществлением банковских операций, в том числе включенные в перечень типов инцидентов, согласованный с федеральным органом исполнительной власти, уполномоченным в области обеспечения безопасности, и размещаемый Банком России на официальном сайте Банка России в сети "Интернет" (далее - перечень типов инцидентов).

Кредитные организации должны обеспечивать регистрацию инцидентов защиты информации.

По каждому инциденту защиты информации кредитные организации должны обеспечивать регистрацию:

защищаемой информации, обрабатываемой на технологическом участке (участках), на котором (которых) произошел несанкционированный доступ к защищаемой информации;

результата реагирования на инцидент защиты информации, в том числе действий по возврату денежных средств или электронных денежных средств.

Кредитные организации должны осуществлять информирование Банка России:

о выявленных инцидентах защиты информации, включенных в перечень типов инцидентов;

о планируемых мероприятиях по раскрытию информации об инцидентах защиты информации, включая размещение информации на официальных сайтах в сети "Интернет", выпуск пресс-релизов и проведение пресс-конференций не позднее одного рабочего дня до дня проведения мероприятия.

Информация о рекомендуемых форме и сроке предоставления кредитными организациями Банку России сведений размещается на официальном сайте Банка России в сети "Интернет".

П. 9 вступает в силу с 01.01.2021.

9. Кредитные организации должны обеспечить проведение оценки соответствия уровню защиты информации, установленному в подпункте 3.1 пункта 3 настоящего Положения (далее - оценка соответствия защиты информации), не реже одного раза в два года. Оценка соответствия защиты информации должна осуществляться с привлечением сторонних организаций, имеющих лицензию на проведение работ и услуг, предусмотренных подпунктами "б", "д" или "е" пункта 4 Положения о лицензировании деятельности по технической защите конфиденциальной информации, утвержденного постановлением Правительства Российской Федерации N 79 (далее - проверяющая организация).

9.1. Оценка соответствия защиты информации должна осуществляться в соответствии с национальным стандартом Российской Федерации ГОСТ Р 57580.2-2018 "Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Методика оценки соответствия", утвержденным приказом Федерального агентства по техническому регулированию и метрологии от 28 марта 2018 года N 156-ст "Об утверждении национального стандарта" (М., ФГУП "Стандартинформ", 2018) (далее - ГОСТ Р 57580.2-2018).

Кредитные организации должны обеспечивать хранение отчета, подготовленного проверяющей организацией по результатам оценки соответствия защиты информации, не менее пяти лет начиная с даты его выдачи проверяющей организацией.

9.2. Кредитные организации должны обеспечить уровень соответствия не ниже третьего в соответствии с ГОСТ Р 57580.2-2018 с 1 января 2021 года.

Кредитные организации должны обеспечить уровень соответствия не ниже четвертого в соответствии с ГОСТ Р 57580.2-2018 с 1 января 2023 года.

10. Настоящее Положение не распространяется на отношения, регулируемые Федеральным законом от 26 июля 2017 года N 187-ФЗ "О безопасности критической информационной инфраструктуры Российской Федерации" (Собрание законодательства Российской Федерации, 2017, N 31, ст. 4736).

11. Настоящее Положение в соответствии с решением Совета директоров Банка России (протокол заседания Совета директоров Банка России от 21 декабря 2018 года N 39) вступает в силу по истечении 10 дней после дня его официального опубликования , за исключением положений, для которых настоящим пунктом установлены иные сроки вступления их в силу.

Официально опубликовано на сайте Банка России 21.05.2019.

Пункт 4 настоящего Положения вступает в силу с 1 января 2020 года.

Подпункт 3.1 пункта 3, пункт 9 настоящего Положения вступают в силу с 1 января 2021 года.

Стандарт – набор правил и принципов, по которым разные люди могут выстраивать системы и понимать друг друга, общаться на одном языке. В промышленности наличие стандарта помогает удешевлять производство, за счет унификации подходов.

Стандарты информационной безопасности нужны для построения единой системы менеджмента ИБ – это готовый набор инструкций и системы оценки для внедрения в организации.

Стандарты информационной безопасности, применимые в финансовой сфере РФ

Отраслевых стандартов существует множество, только в сфере информационной безопасности их больше 100. Но сегодня мы поговорим о самых основных:

- PCI DSS – разработан советом по стандартам индустрии платежных карт, VISA, Master card и другими операторами платежных систем с целью создания единых принципов и критериев информационной безопасности платежных карт. Стандарт обязательный для всех организаций, которые обрабатывают данные платежных карт. Ему нужно не только соответствовать, но и регулярно проходить аудит. Для небольших компаний достаточно листа самооценки, а крупные компании проверяют сертифицированные аудиторы.

- ISO -27001 – универсальный международный стандарт по информационной безопасности, собрание best practices. В российском варианте – это ГОСТ ИСО МЭК – 27001, но с той лишь разницей, что перевод существенно отстает от последней версии стандарта 2013 года. В нашей стране еще действует по версии 2005 года.

- СТО БР – комплекс документов, разработанный Банком России для применения в российском финансовом секторе.

Ключевые стандарты для создания системы менеджмента ИБ в российской практике

Стандарты, которые рекомендованы к применению в российских банках ,– ISO-27001 и СТО БР – основаны на одном Британском стандарте №7799. Рассматривают систему создания и внедрения системы менеджмента информационной безопасности. Оба стандарта основаны на управлении процессами информационной безопасности. В компании должны быть внедрены процессы, имеющие конкретные точки входа и выхода, они должны контролироваться службой безопасности, проверяться на соответствие поставленным целям и фиксировать их достижение.

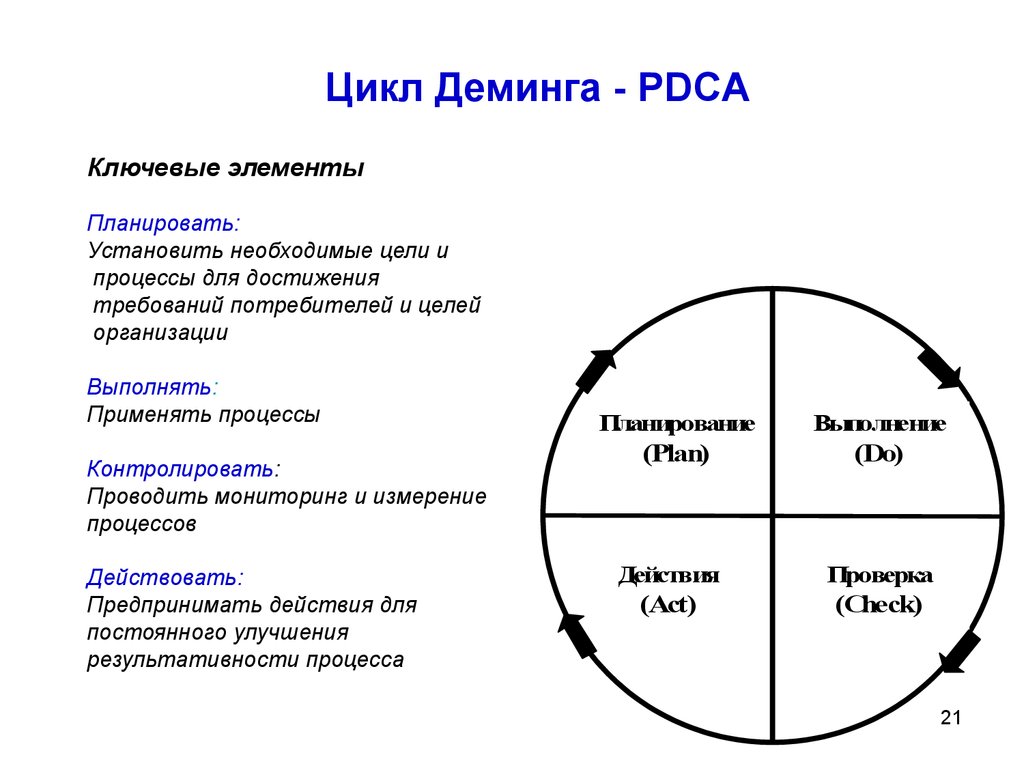

Оба стандарта работают по модели Деминга:

При наличии сходств и единой базы, у стандартов есть и существенные различия:

- стандарт с риск-ориентированным подходом

- универсальный стандарт, может внедряться в компанию из любой отрасли

- описывает методики и инструментарий по управлению безопасностью

– основан на модели нарушителя и модели угроз, поэтому будет понятен российским безопасникам, которые привыкли работать с документами ФСТЭК и ФСБ. В нем четко прослеживается российская специфика построения системы информационной безопасности.

- отраслевой стандарт банковской сферы, учитывает угрозы и риски финансовой сферы.

- описывает практические схемы внедрения, как что делать, дает широкий комплекс методических документов, по которым можно все поэтапно внедрить.

Несмотря на то, что по обоим стандартам предусмотрена сертификация, они необязательны к исполнению. Если банк принимает решение о внедрении стандарта, – нужно вызвать аудитора, который оценит готовность организации и даст рекомендации, что необходимо доработать. После всех доработок, аудиторская служба выдает сертификат соответствия выбранному стандарту.

Какой стандарт выбрать для применения в банке?

По мнению эксперта МФИ Софт по информационной безопасности Александра Суханова, – наиболее подходящим для внедрения в российских реалиях является Стандарт Банка России (СТО БР).

- Разработан российским регулятором. То есть, присоединение к стандарту повышает уровень доверия регулятора к компании.

- Учитывается российский опыт и мировые практики, адаптированные под российские реалии.

- Требования СТО Бра интегрируются с требованиями российского законодательства. Например, после обновления закона «О персональных данных» 152ФЗ, в стандарте сразу появились отсылки к требованиям обновленного закона.

- Содержит методическое руководство по внедрению и ведению документальной базы.

- Содержит методическое руководство по расчету рисков.

- Для проведения самооценки компании на соответствие стандарту, предусмотрено подробное руководство.

Структура и основные положения СТОБР:

СТО БР ИББС-1.0-2014

Обеспечение информационной безопасности организаций банковской системы РФ. Общие положения – основной документ СТО БР, именно по нему проводятся все аудиты и проверки.

СТО БР ИББС-1.1-2007

Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Аудит информационной безопасности.

СТО БР ИББС-1.2-2014

Обеспечение информационной безопасности организаций банковской системы РФ. Методика оценки соответствия информационной безопасности организаций банковской системы Российской Федерации требованиям СТО БР ИББС-1.0 — 2014.

СТО БР ИББС-1.3-2016

Обеспечение ИБ организаций банковской системы РФ. Сбор и анализ технических данных при реагировании на инциденты ИБ при осуществлении переводов денежных средств.

Комплект рекомендаций – все изменения по российскому законодательству и документы по различным практическим ситуациям.

Преимущества внедрения СТО БР

Главный плюс внедрения стандарта – это готовая методология. Остается только внимательно ознакомиться и внедрить в компании.

При выполнении необходимого уровня соответствия стандарту, единовременно выполняются требования сразу нескольких регуляторов: Банк России, ФСТЭК, ФСБ и Роскомнадзор.

Конечно, никто из регуляторов не зачтет сертификацию по СТО БР как результат своей проверки, но проверка для вас будет проходить намного проще, чем без внедрения стандарта.

Менеджмент рисков – еще один момент, который важно учитывать в банковской сфере. С помощью внедрения СТО БР можно просчитать все риски в денежном эквиваленте, донести эту информацию до руководства. В стандарте большое внимание уделено том, что руководство должно быть максимально вовлечено в работу службы безопасности банка. Менеджмент рисков ИБ должен быть учтен в общей системе рисков компании.

Риски ИБ можно отнести на операционные, то есть застраховать. А вследствие того, что они уже учтены соблюдением стандартов, можно существенно сократить сумму затрат на страхование этих рисков.

Как внедрить стандарт Банка России?

Для начала стандарт нужно досконально изучить – это поможет понять, как и что нужно внедрить и что доработать.

Решение о внедрении стандарта должно быть подтверждено документально подписью руководителя и печатью компании. Этот документ позволит службе безопасности опросить сотрудников и проверить все процессы в компании на соответствие стандарту.

Затем нужно оценить текущий уровень соответствия стандарту. Если мы не знаем, что в компании происходит сейчас, значит, не знаем, куда двигаться дальше. В стандарте приведена методология оценки из 36 пунктов. Это дает возможность понять, какие меры не выполняются, какие выполняются частично, какие задачи закрываются организационными мерами, какие чисто документальными, и какие требуются технические решения.

После аудита состояния компании – начинается следующий этап по устранению несоответствий и внедрению отсутствующих мер. Когда все внедрено, нужно снова вернуться к оценке текущего уровня.

На сегодня, компаний прошедших аудит чуть больше 40, а тех, кто ограничился самопроверкой – больше 300.

То есть, все сначала занимаются подтягиванием соответствия до нужного уровня, а уже потом приглашают внешних аудиторов.

Банковская безопасность - комплекс мероприятий и средств по обеспечению защиты деятельности финансовой организации. Общая система подразумевает обеспечение безопасности: территории и здания банка, финансовых и материальных ресурсов, сотрудников, информации, клиентов, проводимых операций.

- Безопасность банковских вкладов

- Безопасность банковских карт

- Безопасность банковских операций

- Безопасность банковских платежей

- Обеспечение информационной безопасности банковских систем

Деятельность по обеспечению банковской безопасности включает в себя:

- прогнозирование, выявление, анализ и оценку угроз;

- разработку и применение мер защиты;

- предотвращение угроз;

- повышение устойчивости к негативным воздействиям;

- создание системы ликвидации последствий деструктивных действий.

Безопасность банковских вкладов

Безопасность банковских вкладов обеспечивается финансовым учреждением, защищающим денежные средства от хищений с помощью различных технических средств, и системой страхования вкладов, минимизирующей потери в случае банкротства или ликвидации кредитной организации. Таким образом, средства, хранящиеся на депозитах граждан от различных видов рисков. С 30.12.2014 года на основании Федерального закона «О страховании вкладов физических лиц в банках Российской Федерации» и Федерального закона «О центральном банке РФ (Банке России)», максимальная сумма страхового возмещения по вкладам составляет 1,4 млн. рублей.

Безопасность банковских карт

Безопасность банковских карт обеспечивается многоуровневой системой защиты. Она включает:

- выпуск пластиковых карт с несколькими степенями защиты от подделок (магнитная полоса или чип, подпись владельца, код CVV2 или CVC2, голографические знаки, нумерация, штрих-код);

- установкой специального программного обеспечения, проверяющего подлинность карт;

- использованием системы паролей и кодов доступа к проведению операций;

- СМС-подтверждение и информирование о совершении операций;

- защита банкоматов от взлома;

- установление лимитов на единоразовое снятие средств.

Безопасность банковских операций

Для обеспечения безопасности проведения банковских операций, финансовые учреждения используют:

- надежные методы проведения транзакций;

- защищенные каналы связи;

- методы резервного копирования информации;

- защита от несанкционированного доступа (коды, пароли);

- разделение прав доступа к информации;

- определение лимита на проведение операций;

- специальное программное обеспечение;

- повышение профессионализма сотрудников, контроль за работой персонала.

За защиту банковских операций отвечают непосредственно сотрудники, проводящие транзакции, администрация финансового учреждения, работники службы безопасности.

Безопасность банковских платежей

Существует несколько типов банковских платежей: электронные, оплата аккредитивом, платежным поручением, банковской картой, наличными, инкассовыми поручениями, чеками. Для каждого из них финансовое учреждение разрабатывает систему обеспечения безопасности, включающую методы защиты документации, информации, оборудования и программного обеспечения, контроля работы персонала. Такая многоуровневая система гарантирует минимизацию рисков при совершении операций по перечислению, переводу, обмену денежных средств.

Обеспечение информационной безопасности банковских систем

Информационная безопасность - это совокупность методов обеспечения конфиденциальности, целостности, достоверности и доступности информации.

К мероприятиям по обеспечению информационной безопасности банковских систем относят:

- защиту от несанкционированного доступа к системам, в том числе и со стороны сотрудников банка;

- авторизацию и идентификацию пользователей;

- защиту каналов передачи данных;

- защиту оборудования и программного обеспечения;

- защиту территории и здания, хранилищ документов;

- резервное копирование и восстановление информации;

- обеспечение независимости системы защиты от субъектов защиты.

Совет от Сравни.ру: Размещая средства в банке, стоит поинтересоваться уровнем системы защиты операций, вкладов, пластиковых карт.

Информационная безопасность в банковской сфере регулируется системой ее обеспечения, которая представляет собой достаточно сложную структуру. Так, в состав системы обеспечения информационной безопасности входит совокупность защитных мер и средств, процессы их эксплуатации, включая ресурсное и административное (организационное) обеспечение, равно как и создание, реализация, эксплуатация, мониторинг, анализ, поддержка и совершенствование этой системы.

Контроль деятельности Банка в рамках проверки также осуществляется по данным требованиям, а это огромное количество документов.

Но бывают ситуации, когда сроки подготовки к проверке не позволяют разработать, утвердить, ввести в действие и реализовать полный комплект документации и технических мер. Как быть в таких ситуациях?

В первую очередь необходимо определить минимальный перечень мероприятий, которые необходимо выполнить немедленно.

Остановимся подробнее на том, что нужно перепроверить в обязательном порядке.

Выполнение каких требований проверяет ЦБ по защите информации?

На такой вопрос проще всего ответить – все требования. Но это вряд ли устроит руководителя подразделения информационной безопасности, который ожидает проверку через две недели. Тем не менее, нужно перечислить основные направления, которым придется уделить особое внимание:

- Положение Банка России № 382-П от 09.07.2012 г. Подробнее в статье «Оценка соответствия по 382-П»;

- Единая биометрическая система (большой набор критериев, начиная от регламентации работы с персональными данными и заканчивая эксплуатационной документацией). Подробнее в статье «Оценка соответствия ЕБС в банке»;

- Лицензирование и сертификация (ФСТЭК и ФСБ), а именно неизменность условий эксплуатации и соответствия лицензиям;

- Средства защиты информации, используемые банком, в том числе и средства криптографической защиты информации;

- ИТ-инфраструктура банка;

- Неизменность условий аттестата соответствия требованиям информационной безопасности при работе со сведениями, составляющими государственную тайну/конфиденциальную информацию (если таковые имеются).

Чек-лист для самопроверки перед плановой проверкой Центробанка

Для того, чтобы не запутаться, не впасть в отчаянье, не паниковать и не совершать необдуманных действий, необходимо четко спланировать график проверки основных и критичных направлений, плановые даты проведения и оперативное устранение. В этом нам поможет чек-лист (или как говорят пилоты «контрольная карта, она же — карта обязательных проверок»).

1. Проверить актуальность документации имеющихся в подразделениях Информационной Безопасности, а также в подразделениях Информационных Технологий.

Имеются ли в Банке утвержденные, актуализированные должностные инструкции, положения о подразделениях, приказы о назначении ответственных лиц, назначении Администраторов систем, назначении Администраторов Информационной безопасности, кадровые документы на сотрудников (приказы, трудовые договоры, дополнительные соглашения, различные соглашения и т.д.)?

2. Проверить актуальность схемы сети Банка с подробным указанием контуров, сегментов, оборудования и информационных потоков.

Схема сети должна быть в обязательном порядке максимально подробной и соответствовать действительному положению дел.

Схема сети должна быть, ибо без нее Вы не сможете владеть полной обстановкой и обеспечивать защиту информации в полном объеме, так как будет непонятно что и как защищать. Не будет лишним на схеме отразить расположение автоматизированных рабочих мест, серверов, межсетевых экранов, коммутационное оборудование, номера подсетей, а также различные средства защиты информации.

3. Проверить перечни объектов информационной инфраструктуры (в терминах 382-П) и средств защиты информации, а также лицензии, сертификаты и эксплуатационную документацию на них.

Данный пункт частично можно отнести к предыдущему пункту. Но если в Банке имеются больше двух-трех офисов, то отразить на одной схеме все элементы просто физически не получится.

Фактически должен быть актуальный перечень всех ИТ-систем, сервисов и оборудования Банка, включая средства защиты, в том числе средства криптографической защиты информации.

Обязательно описание в нормативных документах в соответствующем контексте, либо в определенных регламентах в части касающейся. Описание может быть небольшим: цели использования, решаемые задачи, функциональные особенности, периодичность проверки и внесение изменений. Особое внимание следует уделить таким системам, как: SIEM, DLP, Фрод-мониторинг.

4. Проверить наличие договоров с аутсорсерами, аудиторами и прочими подрядчиками по направлению ИБ.

Про данный пункт чек-листа очень часто забывают, но предоставить подтверждающие документы, что работы проводились, все-таки придется. Банк России должен удостовериться в том, что отчет по результатам оценки соответствия требованиям Положения 382-П или по тестированию на проникновение (пентесту), либо по другим различным критериям, не из воздуха появился и не был написан на коленке сотрудником подразделения информационной безопасности, а был выполнен проверяющей организацией, имеющей на это полномочия и соответствующие лицензии.

5. Проверить документы по управлению инцидентами информационной безопасности.

Как минимум Положение/Частную политику по менеджменту инцидентов информационной безопасности, регламенты (факты выявления, реагирования, заседания различных комиссий, комитетов, принятые решения, применение дисциплинарных взысканий в отношении виновных сотрудников и т.д.), актуальность инструкций для сотрудников, а также соответствующие приказы, журналы, формы отчетности по инцидентам (форма по ОКУД 0403203).

6. Проверить документацию по сегменту ЕБС и быть готовым давать разъяснения.

7. Подготовить лицензии ФСБ и ФСТЭК (при наличии) и быть готовым предоставить документацию, подготовленную в рамках соискателей лицензий.

8. Проверить наличие и актуальность перечня систем объектов информационной инфраструктуры, задействованных в переводе денежных средств, включая регламенты работы с ними и описание функциональных особенностей.

9. Проверить наличие договора по тестированию на проникновение и отчет по его результатам.

10. Подготовить план устранения недостатков и повышения оценки соответствия.

По результатам предыдущей оценки соответствия необходимо разработать План устранения недостатков, выявленных в ходе проведения оценки соответствия Положению Банка России 382-П и повышения оценки соответствия (если таковой План не разрабатывался). Отметить в нем те мероприятия, которые уже выполнены. При наличии такого Плана устранения недостатков регламентируется порядок принятия мер, направленных на совершенствование защиты информации при осуществлении переводов денежных средств, в случаях выявления недостатков при проведении оценки соответствия (п. 2.17. Положения 382-П).

В случае, если оценка соответствия оказалась ниже значения «0,5», то нужно быть готовым объяснить объективные причины и предоставить указанный выше План.

11. Подготовить пояснения по инцидентам, которые направлялись установленным порядком в Банк России, а также всю связанную документацию (материалы расследования, акты, протоколы, приказы, объяснительные, технические заключения и т.д.).

12. При наличии аттестата соответствия требованиям информационной безопасности при работе со сведениями, составляющими государственную тайну/конфиденциальную информацию, проверить наличие документации, а также условия эксплуатации в соответствии с требованиями соответствующих нормативных документов.

Данный перечень для самопроверки является минимальным и ни в коем случае не является достаточным. Однако для подготовки к проверке ЦБ по информационной безопасности будет полезен.

Автор статьи

Читайте также: